Inhalt

- Wie Sie die Ausbreitung stoppen können

- Beispiel dafür, wie vertrauenswürdige Freunde Malware verbreiten

- Wie sich ein Computervirus dupliziert und verbreitet

- Wie dies in Cyber Warfare verwendet wird

- Die Folgen des Cyberkriegs

- Malware in Computerchips

- Das sind Cyberterroristen

- Schlussfolgern

- Verweise

- Leserkommentare

Glenn Stok ist ein Systemanalytiker mit einem Master-Abschluss in Informatik. Dieser informative Artikel basiert auf seiner professionellen Einsicht.

Cyber-Hacker verwenden Ihren Computer, um Malware an Ihre Freunde zu senden. Sie glauben, es sei von einem vertrauenswürdigen Freund, öffnen die E-Mail und klicken auf den Anhang, in dem die Malware auch auf ihrem Computer installiert ist.

Das breitet sich weiterhin auf alle Kontakte aus. Sie wissen nicht einmal, dass es passiert, es sei denn, ein Freund kontaktiert Sie und fragt, ob Sie diese E-Mail tatsächlich gesendet haben.

Wie Sie die Ausbreitung stoppen können

Achten Sie auf E-Mails, von denen Sie glauben, dass sie von einem vertrauenswürdigen Freund stammen, der Sie auffordert, einem Link zu folgen. Andernfalls sind Sie ein weiterer vertrauenswürdiger Freund, der Chaos verbreitet.

Schließen Sie sich nicht in die Kette ein, die zu diesen Turbulenzen führt. Gehen Sie bei der Überprüfung Ihrer eingehenden E-Mails mit der gebotenen Sorgfalt vor. Sie schützen sich vor der Installation eines Virus auf Ihrem Computer.

Sie werden auch Ihre Freunde schützen, denn sobald Sie Malware stoppen, vermeiden Sie, dass sie sich weiter auf Ihre Kontakte ausbreitet.

Beispiel dafür, wie vertrauenswürdige Freunde Malware verbreiten

Ich habe einmal ungefähr zur gleichen Zeit ähnliche E-Mails von zwei Freunden erhalten. Beide E-Mails hatten einen Link zu einer Site und erwähnten, dass ich mir diese interessante Site ansehen sollte. Es wurde jedoch nicht gesagt Warum Ich sollte es mir ansehen.

Es war sofort klar, dass meine beiden Freunde einen Virus hatten, der sich ausbreitete, als würde er von einem vertrauenswürdigen Freund gesendet.

Anstatt auf den Link zu klicken, von dem ich wusste, dass er nach Problemen fragt, habe ich einfach die E-Mails gelöscht. Diese Arten von E-Mails können einen Link zu einer Site enthalten, auf der ein Virus oder eine Malware auf Ihrem Computer installiert ist. Deshalb folge ich dem Link nicht.

Das gleichzeitige Erhalten von zwei ähnlichen E-Mails von zwei Personen war ein Hinweis darauf, dass meine Freunde diese E-Mails nicht geschrieben haben.

Selbst wenn ich nur einen bekommen hätte, hätte ich immer noch nicht auf den Link geklickt. Ich werde dir sagen warum. Wenn es eine echte Nachricht von einem Freund wäre, hätten sie genauer erwähnt, warum ich auf den Link klicken sollte.

Wenn ein Freund mir eine E-Mail sendet, ohne die Höflichkeit zu haben, eine aussagekräftige Referenz in das Betrefffeld aufzunehmen, schade, sollte er es besser wissen. Ich werde es nicht zu meiner eigenen Sicherheit öffnen.

Bringen Sie dies Ihren Freunden bei. Verbreiten Sie das Wissen für ihre und Ihre Sicherheit. Sie müssen verstehen, um die richtige Computeretikette zu verwenden.

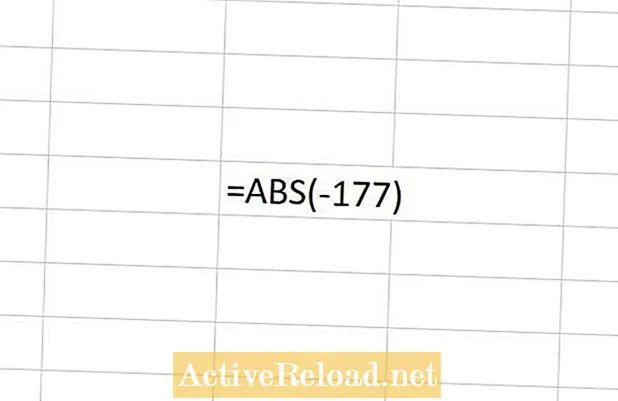

Wie sich ein Computervirus dupliziert und verbreitet

Ein Computervirus kann sich selbst kopieren und auf andere Computer übertragen.

- Dazu suchen Sie in Ihrem E-Mail-Verzeichnis nach E-Mail-Adressen sowie nach E-Mail-Adressen, die im Feld "TO:" oder im Feld "CC:" der E-Mails enthalten sind, die Sie von anderen Personen erhalten haben.

- Dann verwendet es Ihr eigenes E-Mail-Programm, um eine E-Mail an alle Ihre Freunde zu senden, wie die, über die ich oben gesprochen habe. Diese E-Mail enthält eine Kopie des Virus als angehängte Datei.

- Jedes Mal, wenn ein Empfänger den Anhang öffnet, wird der Vorgang fortgesetzt. Es wiederholt diese Weitergabe vom Computer einer Person zum anderen.

Ihre Freunde machen es diesen Viren leicht, sich zu verbreiten, indem sie E-Mail-Adressen nicht im BCC-Feld (Blind Copy) verstecken, wenn sie eine Nachricht an mehrere Personen senden.

Wenn einer der Empfänger einen ähnlichen Virus hat, erhalten alle anderen eine E-Mail mit dem Virus. Freunde, die nicht mit Computern vertraut sind, klicken auf den Link und verbreiten den Virus weiter, da sie glauben, die E-Mail von einem vertrauenswürdigen Freund erhalten zu haben.

Das erklärt, wie ich zwei dieser E-Mails gleichzeitig erhalten habe. Es geht schnell. Sie haben zehn Freunde, und sie haben jeweils zehn Freunde. Das sind bereits 100 Kopien dieses Virus. Es dupliziert sich einfach so weiter. Sie haben jeweils zehn Freunde, und jetzt gibt es 1000 Exemplare.

In der 4. Generation gibt es 10.000 Exemplare! In der 5. Generation ... 100.000.

Sie können sehen, dass eine Million Menschen den Virus unmittelbar nach sechs wiederholten Generationen von Freunden haben werden, die den E-Mail-Anhang öffnen.

Das bedeutet, dass Sie für Millionen von Cyber-Angriffen verantwortlich sind, wenn Sie zu den Personen in dieser Kette gehören.

Wie dies in Cyber Warfare verwendet wird

Einige dieser Viren wurden aus einem Grund erstellt. Sie mögen für Sie und mich gutartig sein, aber sie haben den Zweck, ein bestimmtes Ziel anzugreifen.

Sie benutzen uns, um die angreifende Software auf der Suche nach etwas Bestimmtem zu verbreiten, um ihre Zerstörungsaufgabe zu erfüllen.

Denken Sie daran, was ich über eine Million Exemplare erklärt habe, die in nur sechs Generationen existieren. Schließlich erreicht eine Kopie das gewünschte Ziel. Möglicherweise finden Sie einen Computer im Pentagon oder im US-Verteidigungsministerium und senden alle Daten auf diesen Computern an den Host zurück.

Im Mai 2011 wurde das Verteidigungsunternehmen Lockheed Martin von einem Cyberangriff getroffen, der durch Malware ermöglicht wurde, die unachtsam in ihr System eingeführt wurde.1

Es erfordert einen Menschen, damit ein Virus aktiv wird. Zu viele Menschen lassen sich von E-Mails täuschen, in denen sie aufgefordert werden, auf einen Link zu klicken, der die Malware freisetzt, die einen Virus aktiviert. Sie müssen lernen, ihre Due Diligence mit E-Mail-Anfragen durchzuführen, um auf einen Link zu klicken.

Es gibt Möglichkeiten, die tatsächliche Quelle der E-Mail anhand ihrer Header-Informationen zu untersuchen. Die Absenderadresse ist unbrauchbar, da sie gefälscht werden kann. Außerdem könnte der Absender ein vertrauenswürdiger Freund sein, der Kopien des Virus an alle seine Freunde verteilt.

Die Folgen des Cyberkriegs

Diese Nachlässigkeit kann zu Cyberkrieg führen.2 Hier sind zwei Beispiele:

- Ein Virus sucht möglicherweise nach dem Kontrollserver des Kernkraftwerks, um ihn anzuweisen, das Kühlsystem zu deaktivieren und eine Kernschmelze zu verursachen.

- Ein anderer könnte das US-amerikanische Stromnetz abschalten oder die Telekommunikation stören.

Malware in Computerchips

Kürzlich wurde festgestellt, dass die Chinesen Malware in die von uns importierten Computerchips aufgenommen haben. Malware oder Viren in Chips, die in militärischen Anwendungen verwendet werden, können den beabsichtigten Zweck einer Waffe beeinträchtigen.3

Bisher wurden diese Viren gestoppt, bevor sie etwas Böses taten. Viele von ihnen hatten jedoch bereits Regierungscomputer infiltriert, um wichtige Informationen zu erhalten, die Hacker brauchten, um in die Hände zu bekommen.

Andererseits wurden sie möglicherweise dafür bezahlt, dies für jemanden zu tun, der die Daten mit dem Wunsch haben möchte, etwas Ernsthafteres auszulösen.

Das sind Cyberterroristen

Das Ergebnis kann katastrophal sein:

- Sie nutzen das Internet, um Zerstörung in der realen Welt zu verursachen.4 Die Daten, die diese Hacker finden, werden an Terroristen verkauft, die schlimmere Katastrophen planen.

- Sie können die Kontrolle über einen Computerserver erlangen, der die Telekommunikation, das nationale Stromnetz oder alles, was mit der nationalen Sicherheit zu tun hat, steuert.

- Verschlusssachen von Regierungsinformationen können gegen die USA verwendet werden und unsere nationale Sicherheit beeinträchtigen.

Schlussfolgern

Nachdem Sie nun wissen, warum Menschen Malware verbreiten und wie sie erkannt werden, sollten Sie sich an die folgenden wichtigen Schritte erinnern:

- Stellen Sie seltsame E-Mails in Frage, in denen Sie aufgefordert werden, auf einen Link zu klicken, auch wenn er anscheinend von jemandem stammt, den Sie kennen.

- Klicken Sie nicht auf Links, es sei denn, Sie sind zu 100% sicher, dass dies sicher ist.

- Kontaktieren Sie Ihren Freund auf andere Weise, um zu bestätigen, dass er Ihnen diese E-Mail gesendet hat. Wenn nicht, teilen Sie ihnen mit, dass sie möglicherweise Malware haben.

- Sie haben die Kontrolle und können das Chaos stoppen.

Verweise

- Lockheed Martin von Cyberangriff getroffen. (29. Mai 2011). Die assoziierte Presse (CBS News)

- Cyber Defense (14. Dezember 2017). Organisation des Nordatlantikvertrags

- Gerald Posner (12. Januar 2010). Chinas geheimer Cyberterrorismus. Das tägliche Biest

- John P. Avlon (20. Oktober 2009). Die wachsende Cyberthreat. Forbes.com

Dieser Artikel ist genau und nach bestem Wissen des Autors.Der Inhalt dient nur zu Informations- oder Unterhaltungszwecken und ersetzt nicht die persönliche Beratung oder professionelle Beratung in geschäftlichen, finanziellen, rechtlichen oder technischen Angelegenheiten.

Leserkommentare

Glenn Stok (Autor) von Long Island, NY am 26. Oktober 2013:

PegCole17 - Ich kenne eine Reihe von Leuten, die auf diese Taktik hereingefallen sind. Wenn man denkt, dass eine E-Mail von einem vertrauenswürdigen Freund stammt, ist es leicht zu glauben, dass sie echt ist. Deshalb ist es so wichtig, auf Details zu achten. Wenn das Thema seltsam ist oder andere Adressen im To-Feld vorhanden sind, denke ich normalerweise zweimal darüber nach, bevor ich einen Anhang öffne. Danke, Peg, dass du vorbeigekommen bist.

Shasta Matova aus den USA am 26. Oktober 2013:

Mein Virenscanner führt gerade seinen regelmäßig geplanten Scan durch, während wir sprechen. Ich habe diese vagen E-Mails erhalten und ignoriere sie auch, obwohl mich eine Person gefragt hat, warum ich sie nicht geöffnet habe. Ich sagte ihr, sie solle in Zukunft in den E-Mails aussagekräftiger sein. Ich glaube nicht, dass viele Menschen erkennen, dass es größere Auswirkungen gibt als ein Virus, der sich in ihrem eigenen Computer festsetzt. Mir war nicht klar, dass die Nachricht auch an Empfänger eingehender E-Mails und nicht nur an Personen im Adressbuch gesendet wird. Ich schätze diese Warnung.

Peg Cole aus dem Nordosten von Dallas, Texas am 25. Oktober 2013:

Vielen Dank für diese wichtige und wertvolle Erklärung. Das ist mir auch passiert. Das Empfangen einer E-Mail von einem vertrauenswürdigen Freund ist eine ziemlich entwaffnende Taktik.

Glenn Stok (Autor) von Long Island, NY am 07. Oktober 2011:

sasanka7, Um Ihre Frage zu beantworten, können Sie sie stoppen, indem Sie die Leute dazu erziehen, NIEMALS auf Links in E-Mails zu klicken. Selbst wenn es von einem vertrauenswürdigen Freund stammt, da Ihr Freund möglicherweise einem Hacker die Kontrolle über sein E-Mail-Programm übertragen hat (indem er auf einen Link klickt), um weitere Kopien zu senden. Jedes Mal, wenn mir jemand sagt, dass er einen Virus hat, stellt sich heraus, dass er ihn in sich gelassen hat.

sasanka7 aus Kalkutta, Indien am 07. Oktober 2011:

Sehr nützliche Informationen. Häufig erhalte ich einige Nachrichten, hauptsächlich aus Afrika, die ich für ein Gadget ausgewählt / gewonnen habe / eine Dame bittet ernsthaft um Hilfe oder ähnliches, oder mein vertrauenswürdiger Freund bittet mich, mich für eine Website usw. anzumelden. Obwohl ich sie noch nie öffne In Indien sieht man, dass bekannte und unschuldige Personen von ihnen betrogen werden. Wie konnte es gestoppt werden? Obwohl es einige Websites gibt, die Cyberkriminalität unterstützen, braucht es Zeit, um Abhilfe zu schaffen.

Glenn Stok (Autor) von Long Island, NY am 22. August 2011:

samsons1, danke für die Abstimmung und stolpere. Hoffentlich hilft es anderen, die sonst betrogen werden könnten.

WannaB, Sie tun das Richtige, um Ihre Freunde zu benachrichtigen, wenn sie einen Virus haben, der sich selbst an Sie sendet. Leider hatte ich die Erfahrung gemacht, dass ich eine Freundin gewarnt habe, dass sie einen Virus hat und sie nicht verstanden hat, woher ich das weiß. Also ignorierte sie mich, bis sie 200 ihrer Kontakte bekam, die sich bei ihr beschwerten, dass sie ihnen einen Virus geschickt hatte. Wie dumm ist das? Danke für deine Kommentare.

Barbara Radisavljevic aus Templeton, CA am 22. August 2011:

Vielen Dank, dass Sie dies erwähnt haben. Wenn Sie Ihren Lebensunterhalt im Internet verdienen, können Sie leicht vergessen, was Sie als Neuling getan haben, und davon ausgehen, dass alle Ihre Freunde den gleichen Bekanntheitsgrad haben wie Sie. Normalerweise kann ich einen Betrug oder eine Junk-Mail jetzt nur in der Kopfzeile erkennen, und ich habe gelernt, auf keinen Link ohne andere Informationen zu klicken - egal von wem er stammt, es sei denn, ich erwarte ihn. Ich erhalte diese Art von E-Mail regelmäßig von jemandem, der wenig Zeit online verbringt und eine Yahoo-Adresse hat, und lösche sie sofort. Ich habe nur sehr wenige Kontakte in meinem Yahoo-Konto. Als ich einmal bei Yahoo gehackt wurde, war der Schaden begrenzt. In diesem Fall glaube ich nicht, dass ich etwas angeklickt habe. Ich weiß, dass ein paar Freunde schon einmal gehackt wurden, bevor ich es war. Als ihre Nachrichten kamen, entdeckte ich sie sofort und benachrichtigte die Besitzer des E-Mail-Kontos, die es zu diesem Zeitpunkt bereits wussten. Dies ist etwas, das sie in Computerkursen und Büchern für diejenigen unterrichten sollten, die gerade einen ersten Computer bekommen.

Sam aus Tennessee am 22. August 2011:

abgestimmt und nützlich! Vielen Dank an Glenn für die "Erinnerung", es tut nie weh, wieder gewarnt zu werden, und es könnte uns Kosten und Herzschmerz ersparen. Ich werde auch stolpern ...

Glenn Stok (Autor) von Long Island, NY am 22. August 2011:

BlissfulWriter, danke, dass du das hinzugefügt hast. Ich stelle oft fest, dass einige Freunde ihre Antivirensoftware nie aktualisieren und denken, dass sie immer noch geschützt sind.

BlissfulWriter am 22. August 2011:

Außerdem sollten alle Computer über eine aktuelle Antivirensoftware verfügen.