Inhalt

Patrick Dunn ist ein IT-Berater für kleine und mittlere Unternehmen in der Region Tri-State

Angesichts der Eile, die Geschäftskontinuität inmitten von Bedrohungen wie COVID-19 sicherzustellen, müssen Unternehmen schnell eine Remote-Workforce-Infrastruktur bereitstellen. Wir als IT-Experten müssen sicherstellen, dass unsere Mitarbeiter über die Cybersicherheitsbedrohungen informiert werden, die bei einer Remoteverbindung bestehen. Ein sicherer Notfallplan aus der Ferne stellt sicher, dass jede aktuelle oder zukünftige Situation die Kontinuität Ihres Geschäfts nicht einschränkt. Während Anbieter und MSPs bei der Bereitstellung von Lösungen helfen, suchen Hacker bereits nach Möglichkeiten, um Lücken in der Sicherheit eines Netzwerks zu schließen.

Die Hauptpriorität besteht darin, "mein Team für die Remote-Arbeit und gestern einzurichten". Aus diesem Grund werden Netzwerksicherheitsprotokolle zweitrangig und häufig übersehen. Die Bedrohung für Ihre Netzwerke hat dramatisch zugenommen, und Hacker wissen das ... und sie werden dies auf jede erdenkliche Weise nutzen.

Einer der jüngsten und bemerkenswertesten Vorfälle war ein Angriff auf eine interaktive COVID-19-Tracking-Karte der Johns Hopkins University. Die Karte wurde von Hackern angegriffen, die Malware verkauften, die behauptete, die Karte zu gefährden und Benutzer zu infizieren. Die Benutzer wurden aufgefordert, Software herunterzuladen, um die Karte anzuzeigen, die Malware enthielt, die ihr Netzwerk infizierte. Es gab sogar E-Mails, die sich als Regierungsseiten ausgaben und Benutzer dazu verleiteten, auf Links zu klicken, um mehr zu erfahren, aber letztendlich dazu führten, dass Benutzer sich unwissentlich mit Malware infizierten, und dies ist nur die Spitze des Eisbergs.

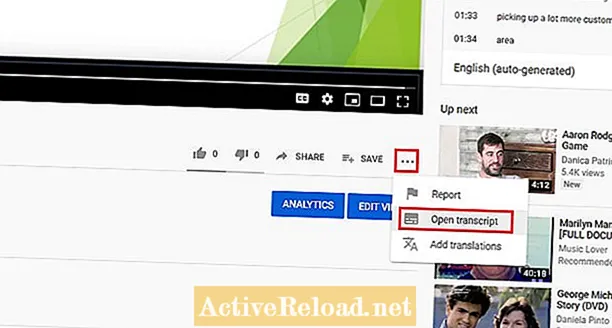

Wenn Sie zu Ihrem E-Mail-Posteingang zurückkehren (der ein großartiger Spielplatz für Hacker sein kann), überlegen Sie, wie einfach es wäre, zuerst mit der Maus über einen Link in einer Nachricht zu fahren, bevor Sie einfach darauf klicken.

- Michelle Gibbs

Leider haben kleinere Unternehmen nicht die Zeit, eine brandneue Lösung in ihr Netzwerk zu integrieren, wenn eine Katastrophe eintritt. Sie müssen die derzeit verfügbaren Tools verwenden und sie so schnell wie möglich bereitstellen, um Bedrohungen für ihre Geschäftsmitarbeiter zu minimieren. Die meisten der branchenführenden Mitarbeiter haben die Möglichkeit, so schnell wie per E-Mail zu wechseln. IT-Abteilungen für kleinere Unternehmen, die aufgrund von Bandbreitenbeschränkungen oder eines Telekommunikationsdienstes nicht für diese Situationen eingerichtet sind, sind jedoch sehr eng.

Am besten informieren Sie Ihre Benutzer vor einer E-Mail oder einem Meeting über die vorhandenen Bedrohungen, bevor Sie ihnen den Remotezugriff auf Ihr Netzwerk gewähren. Ja, wir müssen das Geschäft am Laufen halten, aber ein kostspieliger Rückschlag aufgrund eines Malware-Angriffs verursacht mehr Arbeit und Zeit als eine E-Mail und / oder ein schneller Anruf.

„Trotz internationaler Bemühungen, das Virus zu bekämpfen, hat die Weltgesundheitsorganisation dies kürzlich als globale Pandemie eingestuft. Online-Betrüger versuchen, diese Unsicherheit durch Phishing-Versuche und Bunk-Domain-Namen auszunutzen. “

- Charles Poff, Chief Information Security Officer bei SailPoint Technologies Holdings Inc.

Nehmen Sie sich Zeit, um Ihre Mitarbeiter darüber zu informieren, wie wichtig es ist, über einen VPN-Tunnel immer mit dem Netzwerk verbunden zu bleiben und wie die Sicherheit des gesamten Netzwerks durch Klicken auf einen Link oder Anhang in einer E-Mail gefährdet werden kann. Nehmen Sie sich Zeit, um eine E-Mail mit Ihren Verfahren zu versenden, und gehen Sie nicht davon aus, dass sie es wissen sollten. Wenn Sie sie zuvor trainiert haben, überprüfen Sie sie erneut. Sie wären überrascht, wie viele Mitarbeiter die Risiken einfach "nicht kennen".

Während COVID-19 in den kommenden Monaten zu einer Erinnerung wird, werden die Vorbereitungen und Implementierungen von heute Ihrem Unternehmen über Jahre hinweg folgen. Durch die Möglichkeit, Ihr Büro kurzfristig auf eine Remote-Einrichtung umzustellen, wird sichergestellt, dass jede auftretende Situation Ihrem Unternehmen die erforderliche Kontinuität bietet. Wenn Sie Ihren Mitarbeitern die Möglichkeit geben, remote zu arbeiten, und Ihre Mitarbeiter in geeigneten Sicherheitsmaßnahmen schulen, werden die Integrität Ihres Netzwerks, die Effizienz Ihrer Mitarbeiter und die Skalierbarkeit Ihres Unternehmens geschützt.

Tipps zum Informieren und Abmildern der Bedrohungen für Ihre Netzwerkbenutzer über eine Remoteverbindung.

- Führen Sie sie durch den Verbindungsprozess durch einen VPN-Tunnel.

- Senden Sie einen Fragebogen zur Sicherheit, um zu sehen, wie gut sie über Ihre aktuellen Sicherheitsverfahren informiert sind.

- Benachrichtigen Sie sie über die E-Mails, die sie möglicherweise erhalten und die schädliche Links und Anhänge enthalten können.

- Integrieren Sie die Multi-Faktor-Authentifizierung.

- Beauftragen Sie ein Unternehmen mit einem Penetrationstest in Ihrem Netzwerk, um festzustellen, wo für Ihre Sicherheit möglicherweise mehr Schichten erforderlich sind.

- Stellen Sie sicher, dass Ihre Netzwerkbenutzer über das verfügen, was sie benötigen, um effektiv von zu Hause aus arbeiten zu können, und halten Sie persönliche Geräte vom Netzwerk fern. Wenn Sie ein BYOD sind, sollten Sie einen Remotedesktop verwenden.

- Betonen Sie, wie wichtig es ist, das persönliche Surfen von Unternehmensgeräten fernzuhalten, und ermutigen Sie sie, persönliche Geräte zu verwenden, wenn sie eine Pause einlegen müssen.