Inhalt

- Sicherer Remote-Netzwerkzugriff mit OpenVPN

- OpenVPN-Konfigurationsassistent

- OpenVPN-Authentifizierungs-Backends

- Erstellen einer Zertifikatsautorität

- Serverzertifikat erstellen

- OpenVPN Allgemeine Einstellungen

- Kryptografische Einstellungen

- OpenVPN-Tunneleinstellungen

- Tunnelnetz

- Lokales Netzwerk

- OpenVPN-Client-Einstellungen

- Firewall-Regeln

- Datenverkehr von Clients zum Server

- Datenverkehr von Clients über VPN

- Abschluss des Assistenten

- Erstellen von VPN-Benutzern mit Zertifikaten

- Installieren des OpenVPN-Client-Exportpakets

- Clientverbindungsverhalten

- Herunterladen von OpenVPN-Client-Paketen

- Testen der VPN-Konnektivität

- OpenVPN Connect Mobile Client

- Zwei-Faktor-Authentifizierung

Sam verfügt über mehr als 10 Jahre Erfahrung in der Arbeit mit pfSense-Firewalls und hat über 30 Artikel zu diesem Thema verfasst.

Sicherer Remote-Netzwerkzugriff mit OpenVPN

In diesem Artikel erfahren Sie, wie Sie den Remotezugriff auf Ihr Netzwerk mithilfe von OpenVPN auf pfSense einrichten.

Die Verwendung eines VPN oder eines virtuellen privaten Netzwerks ist die sicherste Möglichkeit, remote auf Ihr Heim- oder Geschäftsnetzwerk zuzugreifen. VPNs bieten hohe Sicherheit, indem sie den gesamten zwischen dem Netzwerk und dem Remoteclient gesendeten Datenverkehr verschlüsseln.

Da pfSense Open Source ist und kostenlos zur Verfügung steht, kostet Sie dieses Projekt nichts.

In diesem Handbuch wird davon ausgegangen, dass bereits eine funktionierende pfSense-Firewall ausgeführt wird. Wenn Sie noch keine haben, können Sie leicht baue einen Verwenden Sie einen alten Computer oder führen Sie sogar einen virtuellen Computer mit VirtualBox aus.

OpenVPN-Konfigurationsassistent

Die einfachste Möglichkeit, OpenVPN unter pfSense zu konfigurieren, ist die Verwendung des integrierten VPN-Konfigurationsassistenten. Der Assistent führt Sie durch den Prozess des Erstellens einer Zertifizierungsstelle, des Ausstellens eines Serverzertifikats und des Konfigurierens der OpenVPN-Servereinstellungen.

Um die Konfiguration zu starten, öffnen Sie das VPN-Menü in der Weboberfläche und wählen Sie OpenVPN aus. Klicken Sie dann auf die Registerkarte Assistenten.

Für den ersten Schritt des Konfigurationsassistenten müssen Sie den Authentifizierungs-Backend-Typ auswählen. OpenVPN bietet drei verschiedene Authentifizierungsmethoden.

Der lokale Benutzerzugriff ist die einfachste Methode, da kein externer Authentifizierungsserver erforderlich ist.

OpenVPN-Authentifizierungs-Backends

| Authentifizierungs-Backend | Beschreibung |

|---|---|

Lokaler Benutzerzugriff | Verwalten Sie VPN-Benutzer mit dem lokalen pfSense-Benutzermanager. |

LDAP | Verwalten des Benutzerzugriffs mithilfe von Windows Active Directory-Diensten. |

RADIUS | Verwalten Sie Benutzer auf einem externen RADIUS-Authentifizierungsserver. |

Erstellen einer Zertifikatsautorität

Der nächste Konfigurationsschritt besteht darin, eine Zertifizierungsstelle für die Ausstellung von Zertifikaten zu erstellen. Wenn in pfSense bereits eine Zertifizierungsstelle konfiguriert ist, können Sie diese für OpenVPN verwenden, anstatt eine neue zu erstellen.

Wenn Sie eine neue Zertifizierungsstelle erstellen, müssen Sie alle Felder im Assistenten ausfüllen, um fortzufahren.

Die Standardschlüssellänge von 2048 Bit ist ausreichend. Sie können jedoch einen Schlüssel mit längerer Länge verwenden, wenn mehr Sicherheit erforderlich ist. Größere Schlüsselgrößen sind sicherer, erfordern jedoch mehr CPU-Ressourcen.

Serverzertifikat erstellen

Nach dem Erstellen der Zertifizierungsstelle muss ein Serverzertifikat für OpenVPN ausgestellt werden. Auch hier müssen Sie eine Schlüsselgröße auswählen, die Ihren Sicherheitsanforderungen und CPU-Ressourcen entspricht.

Die Standardlebensdauer des Zertifikats beträgt 3650 Tage (10 Jahre). In Umgebungen mit höherer Sicherheit sollten Sie die Lebensdauer des Zertifikats verkürzen. Für Heimanwender ist die Standardlebensdauer in Ordnung.

OpenVPN Allgemeine Einstellungen

In den allgemeinen Einstellungen müssen Sie die Schnittstelle auswählen, auf der OpenVPN auf Verbindung wartet. In den meisten Fällen handelt es sich hierbei um die externe Schnittstelle (WAN), die mit dem Internet verbunden ist.

Das empfohlene Protokoll für die meisten Benutzer ist UDP unter IPV4. UDP ist schneller als TCP, kann jedoch weniger zuverlässig sein, da die Paketzustellung nicht garantiert ist. TCP bietet eine höhere Zuverlässigkeit, kann jedoch langsamer sein, da mehr Protokollaufwand anfällt.

Verwenden Sie den Standard-Listening-Port 1194, es sei denn, Sie müssen einen anderen Port verwenden.

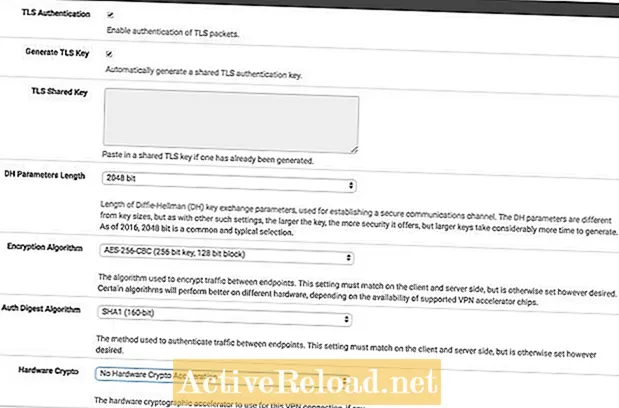

Kryptografische Einstellungen

Die kryptografischen Einstellungen können standardmäßig beibehalten werden. Fortgeschrittene Benutzer möchten diese Einstellungen möglicherweise nach Bedarf für ihre spezifischen Sicherheitsanforderungen anpassen.

Wenn Sie einen kryptografischen Hardwarebeschleuniger verwenden, müssen Sie ihn in diesem Abschnitt auswählen.

OpenVPN-Tunneleinstellungen

Die beiden wichtigsten Einstellungen im Abschnitt Tunneleinstellungen sind das Tunnelnetzwerk und das lokale Netzwerk.

Tunnelnetz

Das Tunnelnetzwerk sollte ein neues Netzwerk sein, das derzeit nicht im Netzwerk oder in der pfSense-Firewall-Routing-Tabelle vorhanden ist. Wenn Clients eine Verbindung zum VPN herstellen, erhalten sie eine Adresse in diesem Netzwerk. Sie können beispielsweise 10.0.0.0/24 eingeben, solange dies in Ihrem Netzwerk noch nicht vorhanden ist.

Lokales Netzwerk

Geben Sie die Adresse des Netzwerks, zu dem Clients eine Verbindung herstellen, in das Feld für das lokale Netzwerk ein. Standardmäßig verwendet pfSense 192.168.1.0/24 als lokales Netzwerk, sodass die meisten Benutzer diese als Netzwerkadresse eingeben, sofern sie kein anderes Netzwerk angegeben haben.

Die restlichen Einstellungen im Tunnelabschnitt können auf ihren Standardeinstellungen belassen werden.

OpenVPN-Client-Einstellungen

Die Einstellungen im Abschnitt Clienteinstellungen werden OpenVPN-Clients zugewiesen, wenn sie eine Verbindung zum Netzwerk herstellen.

Die meisten Benutzer müssen sich nur um die Eingabe eines DNS-Servers im Abschnitt "Clienteinstellungen" kümmern. Wenn Sie auch pfSense als lokalen DNS-Server verwenden, geben Sie die lokale Adresse der pfSense-Firewall ein (normalerweise 192.168.1.254). Wenn Sie separate DNS-Server verwenden, können Sie diese auch hier eingeben.

Optional können Clients auch eine Standard-DNS-Domäne und NTP-Server bereitgestellt werden.

Firewall-Regeln

Eine nette Funktion des OpenVPN-Assistenten ist die Fähigkeit, automatisch die erforderlichen Firewall-Regeln in pfSense zu generieren, um Verbindungen zum VPN-Server zu ermöglichen. In den meisten Grundeinstellungen sollten Sie beide Optionen aktivieren. Wenn Sie die automatischen Regeln nicht verwenden, müssen Sie manuell Regeln erstellen, damit Clients eine Verbindung zum VPN herstellen können.

Datenverkehr von Clients zum Server

Durch Aktivieren dieser Option werden automatisch Firewall-Regeln generiert, um eingehende Verbindungen zum OpenVPN-Server von Clients im Internet zu ermöglichen.

Datenverkehr von Clients über VPN

Mit dieser Option wird eine automatische Firewall-Regel erstellt, die den Datenverkehr von mit dem VPN verbundenen Clients an eine beliebige Stelle im lokalen Netzwerk ermöglicht.

Abschluss des Assistenten

Nach Eingabe aller erforderlichen Einstellungen ist der Setup-Assistent abgeschlossen. Klicken Sie auf Fertig stellen, um alle Einstellungen auf pfSense anzuwenden.

Erstellen von VPN-Benutzern mit Zertifikaten

Nach Abschluss der OpenVPN-Konfiguration können Sie VPN-Benutzer hinzufügen. Wenn Sie während des Konfigurationsassistenten die Option für den lokalen Benutzerzugriff ausgewählt haben, können Benutzer über den pfSense-Benutzermanager (Systemmenü Benutzermanager) hinzugefügt werden.

Geben Sie einen Benutzernamen und ein Kennwort ein und aktivieren Sie das Kontrollkästchen Zertifikat, um ein Benutzerzertifikat zu generieren. Stellen Sie sicher, dass Sie im Feld des beschreibenden Namens einen Namen festlegen, und klicken Sie dann auf die Schaltfläche Speichern, um das Hinzufügen des Benutzers abzuschließen.

Installieren des OpenVPN-Client-Exportpakets

Ich empfehle, das in pfSense verfügbare OpenVPN-Client-Exportpaket zu installieren, um das Einrichten von Clients erheblich zu vereinfachen.

Installieren Sie das Paket mit dem pfSense-Paketmanager im Systemmenü. Geben Sie openvpn-client-export in das Suchbegrifffeld des Paketmanagers ein und klicken Sie auf Installieren.

Nach der Installation des Pakets wird im OpenVPN-Menü eine neue Registerkarte namens Client-Export angezeigt.

Clientverbindungsverhalten

In den Client-Exporteinstellungen können Sie verschiedene Einstellungen anpassen, die sich auf das Clientverbindungsverhalten auswirken. Die Haupteinstellung, die Sie hier ändern möchten, ist das Feld für die Auflösung des Hostnamens. Standardmäßig ist dieses Feld auf die IP-Adresse der Schnittstelle eingestellt, auf der OpenVPN ausgeführt wird. Sie können die Option 'Sonstige' auswählen, wenn Sie einen DNS-Namen wie z dynamischer DNS-Hostname.

Nachdem Sie Änderungen vorgenommen haben, klicken Sie auf die Schaltfläche Als Standard speichern, um die Einstellungen zu speichern.

Herunterladen von OpenVPN-Client-Paketen

Nachdem die Client-Exporteinstellungen konfiguriert wurden, können Sie Client-Konfigurationsdateien und gebündelte Clients mit dem Dienstprogramm exportieren.

Das Client-Export-Tool unterstützt verschiedene Betriebssysteme und Clients, darunter Windows, Mac, Android und iOS.

Testen der VPN-Konnektivität

Nachdem Sie ein Client-Paket exportiert haben, können Sie mit dem Testen der Konnektivität beginnen. Um die Konnektivität unter Windows zu testen, installieren Sie einfach das Clientpaket und führen Sie den Installationsassistenten aus.

Der beste Teil der Verwendung des OpenVPN-Client-Exportdienstprogramms besteht darin, dass der Client automatisch für die Verbindung mit Ihrem VPN konfiguriert wird. Sie müssen nur Ihren Benutzernamen und Ihr Passwort eingeben, um eine Verbindung herzustellen.

OpenVPN Connect Mobile Client

Android- oder iOS-Benutzer können problemlos eine Verbindung herstellen, indem sie das OpenVPN-Verbindungspaket über den App Store installieren. Generieren Sie nach der Installation der App eine Client-Exporteinstellungsdatei und übertragen Sie sie auf Ihr Mobilgerät. Durch Öffnen der Einstellungsdatei wird automatisch die OpenVPN-App geöffnet und das Profil importiert.

Zwei-Faktor-Authentifizierung

Für zusätzliche Sicherheit empfehle ich dringend, die Zwei-Faktor-Authentifizierung zu implementieren. Die Zwei-Faktor-Authentifizierung (2fa) erfordert die Anmeldung mit einem Kennwort und einem zweiten Code, der normalerweise nach kurzer Zeit abläuft oder ein Kennwort für die einmalige Verwendung ist.

Das Einrichten von 2fa ist ein kompliziertes Thema, das nicht in den Geltungsbereich dieses Artikels fällt. Im Folgenden werde ich jedoch einige Vorschläge unterbreiten.

- Duo Mobile Radius Proxy

- RCDevs (kostenlos für bis zu 40 Benutzer)

Dieser Artikel ist genau und nach bestem Wissen des Autors. Der Inhalt dient nur zu Informations- oder Unterhaltungszwecken und ersetzt nicht die persönliche Beratung oder professionelle Beratung in geschäftlichen, finanziellen, rechtlichen oder technischen Angelegenheiten.