Inhalt

- Sicher bleiben

- Was ist Malware?

- Viren

- Trojaner

- Schützen Sie Ihren Computer

- Backups: Die endgültige Verteidigung

- Sichern Sie Ihr Netzwerk

- Das größte Risiko: Sie

- Phishing

- Sichere E-Mail-Praktiken

- Sicheres Surfen im Internet

- Vermeiden Sie das Herunterladen von Trojanern

- Beschütze deine Privatsphäre

- Datenschutzeinstellungen

- Kekse

- Sei vorsichtig, was du teilst

- Öffentliches WLAN verwenden

- Cloud-Services

- Sichern Sie Ihr Telefon

- Was tun, wenn Ihr Telefon verloren geht oder gestohlen wird?

- Seien Sie vorsichtig bei der Installation von Apps

- Fazit

Robert ist ein Unternehmer aus dem Silicon Valley, der Unternehmens- und technische Beratungsdienste für Startups und kleine bis mittlere Unternehmen anbietet.

Ob für die Arbeit, die Schule oder zur Erholung, Amerikaner verbringen Stunden am Tag im Internet. Das bedeutet, dass sie einem Risiko für internetbasierte Verbrechen und Betrug ausgesetzt sind.

Es gibt Hacker und Kriminelle, die Ihren Computer angreifen können. Sie können Ihre Kreditkarte belasten. Sie können sogar Ihre Identität stehlen, Ihr Bankkonto belasten und in Ihrem Namen Kreditkonten eröffnen.

In den USA wird ein Computer durchschnittlich alle zwei Sekunden gehackt. Die geschätzten Kosten für Computerangriffe auf US-Haushalte betragen 4,5 Milliarden US-Dollar pro Jahr.

Wenn Sie jedoch lernen, ein paar einfache Vorsichtsmaßnahmen zu treffen, können Sie sich sicher fühlen, die Autobahnen und Nebenstraßen des World Wide Web zu erkunden.

Sicher bleiben

In diesem Artikel werde ich Ihnen beibringen, was Sie wissen müssen, um im Internet sicher zu sein.

Es ist ein langer Artikel, aber Sie werden viel lernen!

Sie erfahren, wie Sie Ihren Computer vor Hackern und Malware schützen. So vermeiden Sie Phishing von Informationen in E-Mails und im Internet. So schützen Sie private Informationen auf Ihrem Smartphone und Tablet.

Beginnen wir mit dem Computer Malware.

Was ist Malware?

Mit Malware meine ich jede Software, die Ihren Computer auf irgendeine Weise schädigen soll. Es gibt verschiedene Arten von Malware:

- Schädliche Malware soll nur schaden. Es kann wichtige Dateien löschen, anstößige Nachrichten auf Ihrem Display ausgeben oder andere Streiche spielen. Schädliche Malware ist schlicht und einfach nur Vandalismus.

- Adware Schaltet Anzeigen auf Ihrem Computerbildschirm ein. Manchmal ist sie an einen bestimmten Webbrowser gebunden, und manchmal werden die Anzeigen in anderen Programmen geschaltet.

- Spyware Durchsucht Ihren Computer nach vertraulichen Informationen wie Bankkontonummern und Passwörtern und sendet sie an die Hacker zurück, die Sie ausspionieren.

- Entführer Verwenden Sie Ihren Computer für eigene Zwecke. Sobald die Malware Ihren Computer infiziert, kann sie verwendet werden, um SPAM-E-Mails zu senden oder illegale Dateien zu verbreiten - sogar Dinge wie Kinderpornografie.

- Ransomeware Sperrt oder deaktiviert Ihren Computer buchstäblich. Sie können den Computer nur verwenden, wenn Sie die Hacker für einen Code zum Entsperren bezahlen.

Es gibt zwei verschiedene Ansätze, mit denen Hacker Malware auf Ihr System übertragen: Viren und Trojaner. Es ist wichtig zu verstehen, dass die Malware, unabhängig davon, ob sie als Virus oder als Trojaner ankommt, immer noch all die schlechten Dinge tun kann, die ich erwähnt habe. Deshalb müssen Sie sich vor beiden Ansätzen schützen!

Viren

Viren sind Programme, die Schwachstellen in Ihrem System ausnutzen - genau wie menschliche Viren Schwachstellen in Ihrem Immunsystem ausnutzen. Sie finden Löcher in der Verteidigung Ihres Computers und rutschen durch diese Löcher hinein. Ein Virus namens "Conficker Virus" infizierte über neun Millionen Computer!

Um sich gegen Viren zu verteidigen, müssen Sie sicherstellen, dass Ihr Computer stark verteidigt ist und dass Sie diese auf dem neuesten Stand halten.

Trojaner

Trojaner verfolgen eine ganz andere Strategie. Erinnerst du dich an die Geschichte des Trojanischen Pferdes? Die Griechen bauten ein riesiges Holzpferd und ließen es vor den Toren Trojas stehen, als sie davon segelten. Die Trojaner hielten das Pferd für ein Geschenk und schleppten es in ihre Stadtmauer. Während der Nacht öffnete sich das Pferd und ein Haufen griechischer Soldaten rutschte aus und tötete die Trojaner.

Trojanische Programme verwenden den gleichen Trick. Möglicherweise finden Sie eine Website, die Ihnen ein kostenloses Spiel bietet. Oder vielleicht sagt eine Website, dass Sie Flash auf Ihrem Computer aktualisieren müssen. Aber wenn Sie Software herunterladen und installieren, installieren Sie wirklich Malware. Trojaner können auch als E-Mail-Anhänge eintreffen, die beim Öffnen schädliche Software installieren.

Hacker dich austricksen um Ihre Computerverteidigung zu überwinden, genau wie die Griechen die Trojaner ausgetrickst haben.

Schützen Sie Ihren Computer

Die beste Verteidigung gegen Viren und Trojaner ist aktuelle Software.

Moderne Computer - sowohl Windows als auch Macintosh - verfügen über eine gute Abwehr, um Malware zu erkennen und zu blockieren. Aber die bösen Jungs, die Malware erstellen, werden immer schlauer. Es ist sehr wichtig, dass Sie regelmäßig Updates auf Ihrem Computer installieren, um die neuesten Angriffe zu blockieren.

Als zusätzliche Schutzschicht sollten Sie auch ein Malware-Schutzprogramm (auch als Antivirenprogramm bezeichnet) installieren. Ich empfehle Bitdefender.Ein einjähriges Abonnement kostet weniger als 50 US-Dollar und kann auf bis zu fünf Computern installiert werden.

Wenn Sie nach einer kostenlosen Option suchen, sollten Sie Malwarebytes in Betracht ziehen, die direkt von der Website des Unternehmens heruntergeladen werden können.

Für welche Option Sie sich auch entscheiden, es ist wichtig, Updates zu installieren, sobald sie verfügbar sind!

Wir sind noch nicht mit der Sicherung Ihres Computers fertig! Im Mittelalter hatten Burgen Verteidigungsschichten, eine Mauer in der anderen. Eine der Hauptverteidigungen war das Schlosstor.

Also lasst uns unser Schlosstor verschließen! Das bedeutet, dass Sie ein Anmeldekennwort auf Ihrem Computer eingeben.

Sie denken vielleicht nicht, dass dies wichtig ist, wenn nur Sie und Ihre Familie Zugang haben, aber es kann vorkommen, dass sich in Ihrem Haus ein Handwerker oder ein gelegentlicher Bekannter befindet. Die Installation eines Spyware-Programms auf Ihrem Computer dauert nur einen Moment, wenn es nicht durch ein Kennwort geschützt ist. Sollte Ihr Computer jemals gestohlen werden, kann ein Passwort den Dieb davon abhalten, auf Ihre persönlichen Daten zuzugreifen. Das FBI schätzt, dass jedes Jahr zwei Millionen Laptops verloren gehen oder gestohlen werden!

Backups: Die endgültige Verteidigung

Neben den Dingen, über die ich bereits gesprochen habe, wie die Installation eines Antivirenprogramms und die Aktualisierung Ihrer Software, empfehle ich, regelmäßige Sicherungen durchzuführen. Ein Backup ist die „letzte Verteidigung“ gegen Malware. Wenn ein Virus Ihre Abwehrkräfte überwindet und Ihre Dateien beschädigt, können Sie sie aus einer kürzlich durchgeführten Sicherung wiederherstellen. Wenn ein neuer Virus Ihr System angreift und Ihre Anti-Malware-Programme ihn nicht entfernen können, können Sie ein Backup wiederherstellen, bevor der Virus aufgetreten ist. Natürlich ist es immer eine gute Idee, bei einem Festplattenfehler ein Backup zu erstellen. Und das passiert viel häufiger als Sie vielleicht denken.

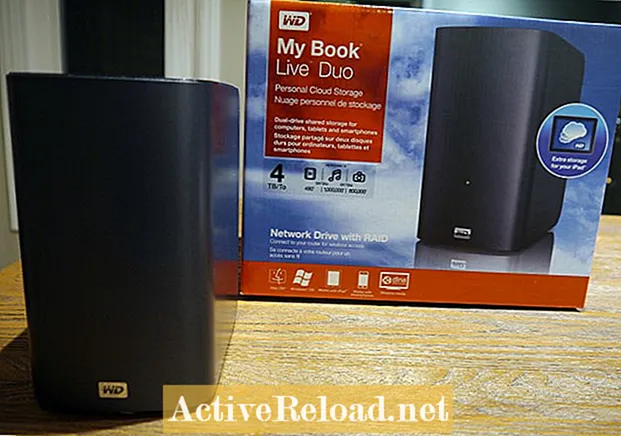

Zum Sichern Ihres Systems benötigen Sie ein externes Laufwerk.

Sie können ein Fünf-Terabyte-Laufwerk mit USB 3-Schnittstelle bei Amazon.com für unter 120 US-Dollar kaufen. Ich verwende und empfehle Western Digital-Laufwerke. Zusätzlich zu meinen eigenen Erfahrungen erhalten sie sehr gute Nutzerbewertungen.

Sie benötigen außerdem eine Sicherungssoftware, wenn diese nicht mit Ihrer Festplatte geliefert wird. ich empfehle Acronis True Image für Windows und Carbon Copy Cloner für Macintosh.

Wie oft sollten Sie ein Backup ausführen? Das hängt davon ab, wie oft Sie Ihren Computer verwenden und wie viele Dateien Sie ändern. Denken Sie darüber nach: Wie viel Arbeit würden Sie gerne verlieren, wenn Ihre Festplatte ausfällt?

Einige Sicherungsprogramme haben die Möglichkeit, nur Dateien zu kopieren, die sich seit der letzten Sicherung geändert haben. Dies kann Ihre reguläre Sicherungsroutine wirklich beschleunigen.

Ich empfehle, mindestens einmal pro Woche und häufiger zu sichern, wenn Sie auf Ihrem Computer sehr aktiv sind. Markieren Sie es in Ihrem Kalender und stellen Sie sicher, dass Sie diese Backups ausführen!

Sichern Sie Ihr Netzwerk

Selbst wenn Ihr Computer gut verteidigt ist, können Hacker über den Zugriff auf Ihr Heimcomputernetzwerk auf Ihre wichtigen Informationen zugreifen. Nehmen wir uns also ein paar Minuten Zeit, um sicherzustellen, dass es auch sicher ist.

Sie müssen die Dokumentation Ihres WLAN-Routers konsultieren, um ihn ordnungsgemäß zu konfigurieren. Der Router ist möglicherweise in Ihr Kabelmodem integriert, oder es handelt sich um eine separate Box, die an das Kabelmodem angeschlossen wird. In diesem Handbuch erfahren Sie, wie Sie sich über ein Browserfenster auf Ihrem Computer bei Ihrem Router-Bedienfeld anmelden. Wenn Sie das Handbuch nicht haben, suchen Sie auf der Unterseite oder Rückseite Ihres WLAN-Routers nach einer Modellnummer. Anschließend können Sie im Internet nach einem Handbuch für die Marke und das Modell dieses Routers suchen.

Sobald Sie sich beim Router angemeldet haben, wird ein Menü mit vielen Auswahlmöglichkeiten angezeigt. Ihre Router-Administrationsseite unterscheidet sich möglicherweise stark von diesem Beispiel. Sie müssen sich jede Menüoption ansehen, bis Sie die folgenden Einstellungen gefunden haben:

- Ändern Sie das Administratorkennwort. Die meisten WLAN-Router haben ein sehr schwaches Anmeldekennwort… normalerweise „admin“ oder „password“. Das erste, was Sie tun möchten, ist, dies in ein sicheres Passwort zu ändern.

- Ändern Sie den Netzwerknamen. Suchen Sie den Netzwerknamen (auch als SSID bezeichnet) und ändern Sie ihn von der Standardeinstellung. Andere können diesen Namen sehen, wenn sie nach Wi-Fi-Verbindungen suchen. Verwenden Sie daher etwas, das Ihre Identität nicht preisgibt. Verwenden Sie beispielsweise nicht Ihren Namen oder Ihre Adresse. Ein gutes Prinzip ist es, Hackern niemals Informationen zu geben, die ihnen helfen könnten.

- Legen Sie das Sicherheitsprotokoll fest. Suchen Sie die Sicherheitsoptionen oder das Sicherheitsprotokoll und setzen Sie es auf WPA2. Das ist derzeit die stärkste Sicherheit. Wenn Ihr Router WPA2 nicht unterstützt, verwenden Sie WPA.

- Ändern Sie die Passphrase. Schließlich müssen Sie eine Passphrase eingeben, die auch als Sicherheitsschlüssel bezeichnet wird. Dies ist der Ausdruck, den Sie eingeben müssen, wenn Sie Ihren Computer oder ein anderes Gerät zum ersten Mal mit Ihrem Wi-Fi-Netzwerk verbinden. Es ist wirklich wichtig, eine sichere Passphrase zu wählen, und sie sollte nicht mit dem Administratorkennwort identisch sein. Stellen Sie sicher, dass Sie dies aufschreiben und aufbewahren, aber lassen Sie es nicht an einem offensichtlichen Ort!

Das ist es. Speichern Sie Ihre Einstellungen und schließen Sie den Router-Administratorbildschirm. Beachten Sie, dass Sie Ihren Computer erneut mit dem Netzwerk verbinden müssen, da Sie die Passphrase geändert haben. Ihr Computer sollte Sie zur Eingabe der neuen Passphrase auffordern.

Das größte Risiko: Sie

Ich habe darüber gesprochen, Ihren Computer und Ihr Netzwerk sicherer zu machen. Jetzt ist es Zeit, online über den größten Risikofaktor zu sprechen ... die Person hinter der Tastatur. Selbst die beste Software kann einen Computer nicht vor einem Benutzer schützen, der dumme Dinge tut.

Die Behebung dieses Problems ist schwierig, da Änderungen im Verhalten erforderlich sind. Die gute Nachricht ist, dass die Regeln ziemlich einfach sind:

- Vertrauen Sie nichts im Internet, es sei denn, Sie können es überprüfen, ohne darauf zu klicken oder es zu öffnen.

- Geben Sie keine Informationen weiter, ohne die Identität der Personen zu überprüfen, die sie anfordern.

Um diese Regeln besser zu verstehen - und wie sie für Ihre täglichen Aktivitäten gelten -, werde ich einige spezifische Beispiele durchgehen.

Angenommen, Sie erhalten eine E-Mail von Ihrer Freundin Sue. Darin heißt es: "Könnten Sie bitte die beigefügte Tabelle überprüfen?"

Was sollte man tun?

- Werfen Sie die E-Mail sofort weg

- Wenden Sie sich an Sue, um zu fragen, ob sie die Nachricht gesendet hat

- Öffnen Sie den Tabellenanhang, um festzustellen, ob er legitim ist

Die E-Mail ist möglicherweise eine legitime Anfrage von Sue. Wenn Sie sie also wegwerfen, erhalten Sie nicht die Datei, die Sie überprüfen sollen. Andererseits wurde es möglicherweise von einem Hacker gesendet, der Sues "Von" -Adresse gefälscht hat. Möglicherweise wurde es sogar von einem Virus auf Sues Computer gesendet!

Der Anhang kann a sein TrojanerWenn Sie es öffnen, kann dies Ihren Computer infizieren. Ihr Anti-Malware-Programm verhindert möglicherweise die Infektion, aber warum sollten Sie Risiken eingehen? Das Beste Natürlich müssen Sie sich einfach an Sue wenden, bevor Sie den Anhang öffnen.

Angenommen, Sie erhalten eine E-Mail von einem Freund, der sagt, er sei im Urlaub ausgeraubt worden. Sie müssen Geld überweisen, damit er nach Hause kommen kann. Die E-Mail ist sehr überzeugend und enthält sogar persönliche Daten über Ihren Freund.

Was sollte man tun?

- Werfen Sie die E-Mail sofort weg

- Versuchen Sie, Ihren Freund zu kontaktieren

- Befolgen Sie die Anweisungen und überweisen Sie Geld.

Die richtige Antwort lautet natürlich (2). Klicken oder senden Sie niemals etwas - insbesondere Geld - allein aufgrund einer E-Mail!

Betrug wie dieser ist sehr, sehr häufig. Altmodische Betrüger haben gelernt, mit der E-Mail neue Opfer zu finden. Sie können alle Arten von persönlichen Informationen aus sozialen Medien abrufen und diese Informationen verwenden, um ihre Appelle überzeugender zu machen.

Betrüger sind gut darin, ihre Betrügereien plausibel und sogar attraktiv erscheinen zu lassen. Sie bieten möglicherweise an, Ihnen Geld zu senden (in Form eines schlechten Schecks) oder Ihnen viel zu geben, beispielsweise Freikarten für Ihre Lieblingsband (nachdem Sie Ihre Facebook-Seite überprüft haben). Die Mail sieht möglicherweise sogar so aus, als ob sie von einem Freund gesendet wurde.

Betrüger sind sehr gut darin geworden, was sie tun, und sie können sogar Sicherheitsexperten zum Narren halten. (Siehe meinen Artikel Ich bin fast auf einen hoch entwickelten Telefonbetrug hereingefallen.)

Phishing

Angenommen, Sie erhalten von Ihrer Bank eine E-Mail mit dem Hinweis, dass Ihre Kreditkarte eine verdächtige Belastung aufweist. Es gibt einen Link, über den Sie sich anmelden und die Gebühr überprüfen können.

Was sollte man tun?

- Werfen Sie die E-Mail sofort weg

- Klicken Sie auf den Link und melden Sie sich an

- Ignoriere den Link. Wenden Sie sich stattdessen an Ihre Bank oder rufen Sie die Website Ihrer Bank direkt auf, indem Sie die URL eingeben und sich anmelden.

Die E-Mail ist möglicherweise legitim. Werfen Sie sie also nicht weg. Klicken Sie jedoch nicht auf den Link in der E-Mail! Es könnte Sie zu einer falschen Seite führen. Wenn Sie versuchen, sich auf der gefälschten Website anzumelden, hat der Hacker die Anmeldeinformationen für Ihr Bankkonto! Der Versuch, Menschen dazu zu bringen, private Informationen wie Passwörter preiszugeben, wird aufgerufen Phishing (mit einem ph).

Vor einigen Jahren waren Phishing-Versuche sehr grob. Die gefälschten Seiten waren offensichtlich. Aber jetzt sind die Kriminellen sehr, sehr gut geworden, und die E-Mails und Websites können ziemlich überzeugend sein.

Anstatt herauszufinden, ob der Link legitim ist, gehen Sie direkt zur Bank-Website, indem Sie deren Adresse eingeben oder ein Lesezeichen verwenden, falls Sie eines haben. Oder Sie erhalten die Kundendienstnummer für die Bank und das Telefon. Verwenden Sie keine Telefonnummer aus der E-Mail - das könnte auch eine Fälschung sein!

Schauen wir uns eine echte Phishing-E-Mail an und sprechen wir über einige Hinweise, die Sie möglicherweise darauf hinweisen.

Aus dieser E-Mail können wir einige interessante Dinge lernen.

- Von der Adresse: Es gibt einen wichtigen Hinweis darauf, dass diese E-Mail nicht wirklich von PayPal stammt - die Absenderadresse stammt von einem Ort namens dnsnetservsce.com. Aber selbst wenn die Absenderadresse paypal.com wäre, würde ich dieser Nachricht nicht vertrauen, da die Absenderadresse gefälscht werden kann.

- Logo und Bilder: Das Logo in dieser Nachricht sieht gut aus, aber oft ist das Logo in einer Phishing-Nachricht verschwommen oder sogar eine alte, veraltete Version!

- Überschrift: Phishing-Angriffe beginnen oft mit einer beängstigenden Nachricht, die Sie dazu verleitet, Maßnahmen zu ergreifen, ohne nachzudenken. In dieser E-Mail werde ich aufgefordert, auf eine Schaltfläche zu klicken, um mein Konto zu aktualisieren. Stattdessen könnte ich mich direkt in mein Paypal-Konto einloggen, um zu sehen, ob Nachrichten vorhanden sind. Ich könnte sogar den PayPal-Kundendienst anrufen. (Beachten Sie, dass Sie, wenn die E-Mail eine Telefonnummer enthält, auch nicht darauf vertrauen können, dass Sie die Kundensupportnummer direkt von der Paypal-Website erhalten!)

- Gruß: Das Sehr geehrter Kunde Begrüßung ist verdächtig. Eine echte Nachricht von PayPal würde Sie wahrscheinlich mit Namen ansprechen.

- Inhalt. Die umständliche Grammatik im Inhalt ist ein weiterer guter Hinweis darauf, dass es sich bei der E-Mail um einen Betrug handelt.

- Taste. Ein Button oder Link kann Sie zu einer falschen Site führen, die Ihre Informationen stehlen soll. Anstatt auf die Schaltfläche zu klicken, gehen Sie immer direkt zur Website des Unternehmens, indem Sie deren Adresse in Ihren Browser eingeben.

Denken Sie daran, Betrüger werden immer besser ... verlassen Sie sich also nicht auf solche Hinweise. Auch wenn die E-Mail perfekt aussieht, vertrauen Sie ihr nicht!

Ich habe diese E-Mail tatsächlich erhalten, als ich an einem Kurs zur Computersicherheit gearbeitet habe, und habe mich daher entschlossen, etwas weiter zu erforschen. Da ich ein sehr sicheres System habe, habe ich auf die Schaltfläche in der E-Mail geklickt und bin zur folgenden Webseite gelangt. Mach das nicht zu Hause, aus Gründen werde ich gleich diskutieren. Klicken Sie niemals auf Links in einer Phishing-E-Mail!

Diese Seite sieht sehr überzeugend aus. Es wurde möglicherweise von einer echten PayPal-Seite kopiert. In diesem Fall befindet sich das Give-away jedoch in der Adressleiste des Browsers. Die Adresse lautet nicht PayPal.com. Stattdessen ist es bei Bluehost.com, einem kommerziellen Hosting-Service, bei dem die Hacker ein Konto eingerichtet haben.

(Im Übrigen habe ich mich unmittelbar nach der Erstellung dieses Screenshots an BlueHost.com, einen Webhosting-Dienst, gewandt und das Sicherheitsteam das Konto dieses Hackers schließen lassen.)

Die Adresse ist nicht immer so offensichtlich. Manchmal verwenden Betrüger eine Adresse wie paypalaccounting.com oder paypalsupport.com. Lass dich nicht täuschen!

Wenn ich mich anmelden wollte, würde ich meine Paypal-Anmeldeinformationen direkt an einen Hacker senden, der damit auf mein echtes Paypal-Konto zugreifen kann.

Sichere E-Mail-Praktiken

Fassen wir also die Regeln zum Schutz vor falschen E-Mails zusammen:

- Vertraue nicht der Absenderadresse ... sie kann gefälscht werden.

- Öffnen Sie niemals einen Anhang in einer E-Mail, es sei denn, Sie haben ihn mit der Person überprüft, die ihn gesendet hat.

- Klicken Sie niemals auf einen Link in einer E-Mail.

- Leiten Sie keine verdächtigen E-Mails weiter. Wenn die E-Mail verdächtig ist, können Sie die Person, an die Sie sie weiterleiten, infizieren oder betrügen.

Und genau wie Ihr Computer und Ihr Netzwerk sollte Ihr E-Mail-Konto ein sicheres Passwort haben, um zu verhindern, dass Hacker unbefugten Zugriff erhalten.

Sicheres Surfen im Internet

Es gibt viele Möglichkeiten, im Internet in Schwierigkeiten zu geraten.

- Phishing-Sites können versuchen, Sie dazu zu bringen, ihnen persönliche Informationen zu geben.

- Von Ihnen heruntergeladene Software ist möglicherweise mit Viren infiziert.

- Es ist sogar möglich, dass Ihr Computer nur durch mit einem Virus infiziert wird Besuch eine bösartige Website!

Die auf Ihrem Computer integrierte Sicherheitssoftware und die von Ihnen installierte zusätzliche Antivirensoftware schützen Sie gut, aber Hacker finden immer wieder neue Möglichkeiten, um die Abwehrkräfte zu umgehen, sodass Sie nie ganz sicher sind. Aus diesem Grund müssen Sie sichere Browsing-Praktiken befolgen.

Ihr Browser warnt Sie möglicherweise vor schädlichen Websites. Wenn Sie eine Warnung wie oben sehen, verlassen Sie die Website sofort!

Natürlich können Sie sich nicht auf Warnungen verlassen. Eine Website enthält möglicherweise Malware, die vom Browser nicht erkannt wurde. Sie sollten also versuchen, schlechte Nachbarschaften im Web zu vermeiden.

Bei einigen Websites ist es wahrscheinlicher als bei anderen, dass Malware verbreitet wird. Im Allgemeinen sollten Sie Websites zum Teilen von Piratenfilmen oder Musik, Offshore-Websites für verschreibungspflichtige Medikamente, Linkfarmen oder andere Websites vermeiden, die fragwürdige Aktivitäten fördern.

Einige dieser Websites sind absolut sicher, werden jedoch häufig zur Verbreitung von Malware verwendet. Wenn Sie eine verdächtige Site besuchen müssen, sollten Sie unmittelbar danach einen Malware-Scan durchführen.

Und denken Sie daran, klicken Sie nicht auf Links in Phishing-E-Mails, die Sie auch zu mit Malware infizierten Websites führen können.

Seien Sie besonders vorsichtig, wenn Sie vertrauliche Informationen auf einer Website eingeben. Wir haben früh ein Beispiel für eine Phishing-Site gesehen, die eingerichtet wurde, um Ihre Paypal-Anmeldeinformationen zu stehlen.

Um Phishing-Angriffe zu verhindern, überprüfen Sie die Adresse, um sicherzustellen, dass Sie auf der richtigen Website sind, insbesondere wenn Sie einem Link gefolgt sind, um dorthin zu gelangen.

Stellen Sie außerdem sicher, dass Sie eine sichere Verbindung haben.

Es gibt zwei Arten von Internetverbindungen: die Originalverbindung http Verbindung und eine sichere Verbindung aufgerufen https. Senden Sie keine vertraulichen Informationen wie Ihre Kreditkarten- oder Sozialversicherungsnummer, es sei denn, es besteht eine sichere Verbindung. Browser zeigen dies auf unterschiedliche Weise an, und leider ändern sich die Grafiken in jeder Version. Stellen Sie sicher, dass das kleine Schlosssymbol angezeigt wird oder die Adresse mit https beginnt.

Wenn die Verbindung nicht sicher ist, können Hacker Ihre Informationen abfangen, wenn sie über das Internet übertragen werden.

Vermeiden Sie das Herunterladen von Trojanern

Wenn Sie Dateien aus dem Internet herunterladen, besteht die Gefahr, dass Sie a Trojaner- Ein Programm, das versteckte Malware enthält.

Es ist am besten, sich an wichtige Websites von etablierten Unternehmen zu halten. Es ist wirklich wichtig, das Herunterladen von Piratenseiten zu vermeiden. Studien haben gezeigt, dass über 40% der Dateien auf diesen Websites Malware enthalten.

Beschütze deine Privatsphäre

Wenn ich davon spreche, im Internet sicher zu sein, fragen mich die Leute normalerweise nach der Privatsphäre.

Datenschutz ist ein wichtiges Thema, aber es bedeutet für verschiedene Menschen unterschiedliche Dinge. Außerdem geht das Problem weit über das Internet hinaus.

Zum Beispiel kann ich eine Datenbank kaufen, die mir sagt, ob Sie einem Golfclub oder einem Tennisclub angehören, welche Art von Auto Sie fahren, welche Zeitschriften Sie abonnieren und sogar Ihre politischen Neigungen. Marketer verwenden diese Informationen, um zu entscheiden, welche Art von Anzeigen Sie senden möchten.

Diese Informationen sind seit langem verfügbar, und wenn Sie nicht vom Netz gehen und in einer Hütte im Wald leben, können Sie nichts dagegen tun.

Aber das Internet fügt noch ein paar Falten hinzu.

Websites können ihre Informationen teilen. Selbst wenn Sie jeder Site nur wenige Informationen geben, können bald alle Sites alle Ihre Informationen enthalten. Jetzt haben die meisten Websites Einstellungen und Einstellungen, sodass Sie steuern können, wie viele Ihrer Informationen geteilt werden. Sie ändern jedoch ständig die Regeln und Einstellungen, sodass es sehr, sehr schwer zu kontrollieren ist, wer Ihre Informationen im Laufe der Zeit sehen kann.

Websites verwenden auch Cookies - kleine Informationen, die in Ihrem Browser gespeichert sind -, um Ihre Aktivitäten im Internet zu verfolgen. Wenn Sie also nach Informationen zu Florida-Ferien suchen, werden auf anderen Websites Anzeigen für Timesharing-Angebote, Hotels und sogar Flüge mit Fluggesellschaften in Florida geschaltet.

All dies ist ein bisschen gruselig, aber meiner Erfahrung nach ist es größtenteils harmlos. Wenn es Sie stört, gebe ich Ihnen einige Vorschläge, wie Sie damit umgehen können.

Datenschutzeinstellungen

Eine Möglichkeit, Ihre Privatsphäre zu schützen, besteht darin, zu steuern, wer was in sozialen Netzwerken wie Facebook, Twitter und LinkedIn sieht. Jedes soziale Netzwerk verfügt über Datenschutzeinstellungen, die Sie steuern können, wie in diesem Beispiel von Facebook.

Leider sind die Einstellungen und Steuerelemente für jedes soziale Netzwerk unterschiedlich und ändern sich sogar von Zeit zu Zeit.

Wenn Sie also nicht möchten, dass "jeder auf der Welt" sieht, was Sie veröffentlichen, sollten Sie einige Zeit damit verbringen, sich über die Datenschutzeinstellungen in jedem von Ihnen verwendeten Netzwerk zu informieren.

Kekse

Ich habe bereits erwähnt, dass Werbetreibende und Websites häufig Informationen über Sie austauschen, um beispielsweise Anzeigen besser auszurichten. Dies geschieht normalerweise durch die Verwendung von Cookies oder kleinen Informationen, die Websites in Ihrem Browser speichern, damit sie Sie verfolgen können.

Sie können dies einschränken, aber nicht verhindern, indem Sie zu Ihren Browsereinstellungen gehen und Cookies deaktivieren. Ich empfehle dies jedoch nicht, da viele Websites Cookies benötigen, um ordnungsgemäß zu funktionieren.

Beachten Sie, dass Sie mit Google, dem weltweit größten Werbenetzwerk, die Anzeigenverfolgung deaktivieren können - zumindest für Google-Anzeigen.

Sei vorsichtig, was du teilst

Einige Arten von Informationen erfordern mehr Vorsicht als andere. Hier sind einige Richtlinien, wie Sie Ihre Informationen teilen sollten:

| Information | Wo zu teilen |

|---|---|

Kontonummer | Teilen Sie Ihre Bankkontonummer nur Ihrer Bank oder anderen Finanzinstituten mit |

Sozialversicherungsnummer | Teilen Sie Ihre SSN nur mit Finanzinstituten, medizinischen Leistungserbringern oder Regierungsbehörden. Andere Websites fragen möglicherweise nach Ihrer SSN, aber wenn Sie sie ihnen geben, kann dies die Wahrscheinlichkeit eines Identitätsdiebstahls erhöhen, wenn ihre Website gehackt wird. |

Geburtstag | Fragen Sie sich: Gibt es einen GRUND, warum diese Website Ihr Geburtsdatum benötigt? Wenn nicht, geben Sie es nicht an. Es ist weniger kritisch als ein Bankkonto oder eine Sozialversicherungsnummer und kann dennoch als Teil eines Identitätsdiebstahls verwendet werden. |

Kreditkarteninformation | Für weitere Online-Shopping-Sites sind Ihre Kreditkarteninformationen erforderlich. Wenn Sie online einkaufen möchten, müssen Sie dies angeben. Vermeiden Sie es jedoch, Ihre Informationen an Websites in „schlechten Gegenden“ weiterzugeben. Stellen Sie immer sicher, dass die Site eine sichere https-Verbindung verwendet. |

Adresse | Ihre Adresse ist in vielen Datenbanken leicht zu finden. Es ist öffentlich bekannt. Geben Sie niemals Informationen an, wenn Sie sich mit einer Website nicht wohl fühlen oder nicht verstehen, warum diese Informationen benötigt werden, aber Sie müssen mit Ihrer Adresse nicht übermäßig vorsichtig sein. Sie können es mit jeder legitimen Business-Site teilen. |

Öffentliches WLAN verwenden

Sie erinnern sich vielleicht, dass ich über die Sicherung Ihres WLAN-Heimnetzwerks gesprochen habe.

Wenn Sie ein öffentliches Wi-Fi-Netzwerk verwenden, können Sie nicht feststellen, ob es ordnungsgemäß konfiguriert wurde. Möglicherweise wurde es gehackt.

Theoretisch ist es auch möglich, Wi-Fi-Verkehr abzufangen - sogar sichere Kommunikation. Dies würde einen äußerst hoch entwickelten Hacker erfordern, und ich kenne keine Fälle, in denen dies tatsächlich getan wurde.

Für alle Fälle sollten Sie jedoch vermeiden, vertrauliche Informationen über ein öffentliches Wi-Fi-Netzwerk zu senden. Mit anderen Worten, melden Sie sich nicht bei Ihrer Bank an, während Sie bei Starbucks sitzen!

Cloud-Services

Viele Menschen nutzen heutzutage Cloud-Dienste, um Informationen zu speichern und auszutauschen.

Denken Sie daran, dass alles, was Sie in die "Cloud" hochladen, tatsächlich irgendwo auf einem Server gespeichert ist. Wenn dieser Server gehackt wird, können alle Ihre Informationen gestohlen werden.

Sie können die Cloud also auch für Ihre Fotos, Musik und sogar Projekte verwenden, an denen Sie arbeiten. Speichern Sie jedoch keine vertraulichen Informationen in Ihrem Cloud-Konto. (Ich arbeite für mehrere Unternehmenskunden, die Mitarbeitern und Auftragnehmern untersagen, Cloud-Speicher für Unternehmensinformationen zu verwenden.)

Sichern Sie Ihr Telefon

Die Sicherheit von Telefonen ist sehr wichtig, da sie besondere Sicherheitsrisiken bergen.

Auf Ihrem Telefon werden möglicherweise Kreditkarteninformationen gespeichert, mit denen Sie Online-Einkäufe oder andere Gebühren tätigen können.

Es enthält wahrscheinlich vollständige Kontaktinformationen für Ihre Freunde, Geschäftskollegen und Bekannten.

Das Telefon selbst birgt ein Risiko. Malware-Programme können ohne Ihr Wissen Anrufe an 900-pro-Minute-Nummern tätigen.

Diese Risiken sind sogar noch größer als auf Ihrem Computer, da Ihr Telefon ein mobiles Gerät ist, das leicht verloren geht oder gestohlen wird.

Der einfachste Weg, Ihre Daten zu schützen, ist: Sperren Sie Ihr Telefon, so dass ein PIN-Code oder ein Passwort erforderlich ist, um es zu verwenden. Andernfalls hat die Person, die Ihr Telefon hat, auch Zugriff auf alle Ihre persönlichen Daten, wenn Ihr Telefon verloren geht oder gestohlen wird.

Es ist auch wichtig zu Installieren Sie Software-Updates sobald sie verfügbar sind. Genau wie bei Software auf Computern beheben die Updates Probleme, die Hacker möglicherweise ausnutzen.

Was tun, wenn Ihr Telefon verloren geht oder gestohlen wird?

Es wäre großartig, wenn es eine einfache Möglichkeit gäbe, ein verlorenes Telefon zu finden und möglicherweise ein gestohlenes Telefon wiederherzustellen. Und da ist!

Jedes der wichtigsten Telefone verfügt über eine integrierte App, die verschiedene Funktionen ausführen kann:

- Spielen Sie einen Ton ab, um das Telefon in der Nähe zu finden

- Suchen Sie das Telefon auf einer Karte (mit einem anderen Computer oder Telefon).

- Sperren oder löschen Sie das Telefon aus der Ferne, wenn Sie sicher sind, dass es gestohlen wurde.

Um diese Dienste nutzen zu können, muss jedoch ein Online-Konto mit Ihrem Telefon verknüpft sein. Stellen Sie für Apple iOS sicher, dass Sie eine Apple ID auf Ihrem Telefon eingerichtet haben. Für Android benötigen Sie ein Google-Konto und für Microsoft ein Microsoft-Konto. Sie müssen dies auf Ihrem Telefon einrichten, bevor es fehlt.

Schließlich möchten Sie Ihr Telefon verkaufen oder verschenken. Bevor Sie dies tun, sollten Sie Ihre Daten sichern oder auf ein neues Telefon übertragen. Löschen Sie dann das Telefon und stellen Sie die Werkseinstellungen wieder her.

Auf der Website Ihres Telefonherstellers erfahren Sie, wie Sie diese Funktionen aktivieren.

Seien Sie vorsichtig bei der Installation von Apps

Anwendungen, die Sie aus dem App Store von Apple oder dem Play Store von Google herunterladen, werden vorab auf Malware überprüft. Das Screening ist nicht perfekt ... bösartige Apps sind sowohl von Apple als auch von Google ausgerutscht.

Apple erlaubt nicht, dass iPhone-Apps von einer anderen Quelle heruntergeladen werden, während Android Apps von Websites von Drittanbietern herunterladen und installieren kann. Ich rate davon ab, es sei denn, die App stammt direkt von einer großen Unternehmenswebsite.

Hersteller von Android-Handys fügen häufig gebündelte Apps hinzu, die nicht von Google überprüft werden. Einige dieser Apps enthalten Malware. Es ist eine gute Idee, einfach alle vom Telefonhersteller hinzugefügten Apps zu löschen.

Eine Studie von Nokia aus dem Jahr 2019 ergab, dass Android-Geräte 50-mal häufiger Malware enthalten als Apple-Geräte. Der beste Weg für Android-Nutzer, sich zu schützen, besteht darin, Apps nur aus dem Google Play Store herunterzuladen.

Fazit

Das Internet kann ein gefährlicher Ort sein, Sie müssen klug und vorsichtig sein.

Wenn Sie die in diesem Artikel beschriebenen Vorsichtsmaßnahmen treffen und gute Gewohnheiten entwickeln, können Sie im Internet sicher sein.