Inhalt

- Warum ein Intrusion Detection System einrichten?

- Installieren des Snort-Pakets

- Erhalten eines Oinkmaster-Codes

- Führen Sie die folgenden Schritte aus, um Ihren Oinkmaster-Code zu erhalten:

- Eingabe des Oinkmaster-Codes in Snort

- Manuelles Aktualisieren der Regeln

- Schnittstellen hinzufügen

- Schnittstelle konfigurieren

- Regelkategorien auswählen

- Was ist der Zweck von Regelkategorien?

- Wie kann ich weitere Informationen zu den Regelkategorien erhalten?

- Beliebte Snort-Regelkategorien

- Präprozessor- und Durchflusseinstellungen

- Starten der Schnittstellen

- Wenn Snort nicht gestartet werden kann

- Nach Warnungen suchen

Sam arbeitet als Netzwerkanalyst für eine algorithmische Handelsfirma. Er erhielt seinen Bachelor-Abschluss in Informationstechnologie von UMKC.

Warum ein Intrusion Detection System einrichten?

Hacker, Viren und andere Bedrohungen untersuchen Ihr Netzwerk ständig und suchen nach einer Möglichkeit, in das Netzwerk einzudringen. Es ist nur ein gehackter Computer erforderlich, bis ein gesamtes Netzwerk kompromittiert ist. Aus diesen Gründen empfehle ich, ein Intrusion Detection-System einzurichten, damit Sie Ihre Systeme sicher halten und die verschiedenen Bedrohungen im Internet überwachen können.

Snort ist ein Open-Source-IDS, das einfach auf einer pfSense-Firewall installiert werden kann, um ein Heim- oder Unternehmensnetzwerk vor Eindringlingen zu schützen. Snort kann auch als Intrusion Prevention System (IPS) konfiguriert werden, wodurch es sehr flexibel ist.

In diesem Artikel werde ich Sie durch den Prozess der Installation und Konfiguration von Snort unter pfSense 2.0 führen, damit Sie mit der Analyse des Datenverkehrs in Echtzeit beginnen können.

Installieren des Snort-Pakets

Um mit Snort zu beginnen, müssen Sie das Paket mit dem pfSense-Paketmanager installieren. Der Paketmanager befindet sich im Systemmenü der pfSense-Web-GUI.

Suchen Sie Snort in der Liste der Pakete und klicken Sie dann auf das Pluszeichen auf der rechten Seite, um die Installation zu starten.

Es ist normal, dass die Installation von snort einige Minuten dauert. Es gibt mehrere Abhängigkeiten, die pfSense zuerst herunterladen und installieren muss.

Nach Abschluss der Installation wird Snort im Servicemenü angezeigt.

Snort kann mit dem pfSense-Paketmanager installiert werden.

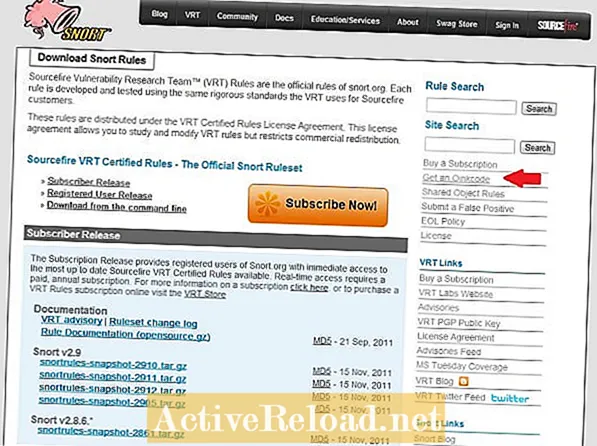

Erhalten eines Oinkmaster-Codes

Damit Snort nützlich ist, muss es mit den neuesten Regeln aktualisiert werden. Das Snort-Paket kann diese Regeln automatisch für Sie aktualisieren, aber zuerst müssen Sie einen Oinkmaster-Code erhalten.

Es stehen zwei verschiedene Sätze von Snort-Regeln zur Verfügung:

- Das Abonnenten-Release-Set ist das aktuellste verfügbare Regelset. Für den Echtzeitzugriff auf diese Regeln ist ein kostenpflichtiges Jahresabonnement erforderlich.

- Die andere Version der Regeln ist die registrierte Benutzerversion, die für jeden, der sich auf der Snort.org-Website registriert, völlig kostenlos ist.

Der Hauptunterschied zwischen den beiden Regelsätzen besteht darin, dass die Regeln in der registrierten Benutzerversion 30 Tage hinter den Abonnementregeln liegen. Wenn Sie den aktuellsten Schutz wünschen, sollten Sie ein Abonnement erhalten.

Führen Sie die folgenden Schritte aus, um Ihren Oinkmaster-Code zu erhalten:

- Besuchen Sie die Snort Rules-Webseite, um die benötigte Version herunterzuladen.

- Klicken Sie auf "Für ein Konto anmelden" und erstellen Sie ein Snort-Konto.

- Nachdem Sie Ihr Konto bestätigt haben, melden Sie sich bei Snort.org an.

- Klicken Sie in der oberen Linkleiste auf "Mein Konto".

- Klicken Sie auf die Registerkarte "Abonnements und Oinkcode".

- Klicken Sie auf den Link Oinkcodes und dann auf "Code generieren".

Der Code bleibt in Ihrem Konto gespeichert, sodass Sie ihn bei Bedarf später erhalten können. Dieser Code muss in die Snort-Einstellungen in pfSense eingegeben werden.

Zum Herunterladen von Regeln von Snort.org ist ein Oinkmaster-Code erforderlich.

Eingabe des Oinkmaster-Codes in Snort

Nachdem Sie den Oinkcode erhalten haben, müssen Sie ihn in die Einstellungen des Snort-Pakets eingeben. Die Seite Snort-Einstellungen wird im Servicemenü der Weboberfläche angezeigt. Wenn es nicht sichtbar ist, stellen Sie sicher, dass das Paket installiert ist, und installieren Sie es bei Bedarf erneut.

Der Oinkcode muss auf der Seite mit den globalen Einstellungen der Snort-Einstellungen eingegeben werden. Ich möchte auch das Kontrollkästchen aktivieren, um die Regeln für neu auftretende Bedrohungen zu aktivieren. Die ET-Regeln werden von einer Open-Source-Community verwaltet und können einige zusätzliche Regeln bereitstellen, die möglicherweise nicht im Snort-Set enthalten sind.

Automatische Updates

Standardmäßig aktualisiert das Snort-Paket die Regeln nicht automatisch. Das empfohlene Aktualisierungsintervall beträgt einmal alle 12 Stunden. Sie können dies jedoch an Ihre Umgebung anpassen.

Vergessen Sie nicht, auf die Schaltfläche "Speichern" zu klicken, wenn Sie die Änderungen vorgenommen haben.

Manuelles Aktualisieren der Regeln

Snort enthält keine Regeln, daher müssen Sie diese beim ersten Mal manuell aktualisieren. Um das manuelle Update auszuführen, klicken Sie auf die Registerkarte Updates und dann auf die Schaltfläche Update-Regeln.

Das Paket lädt die neuesten Regelsätze von Snort.org und auch Emerging Threats herunter, wenn Sie diese Option ausgewählt haben.

Nach Abschluss der Aktualisierungen werden die Regeln extrahiert und können dann verwendet werden.

Die Regeln müssen beim ersten Einrichten von Snort manuell heruntergeladen werden.

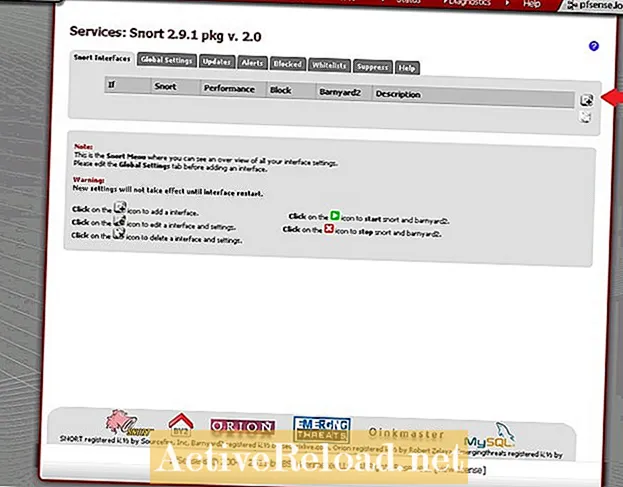

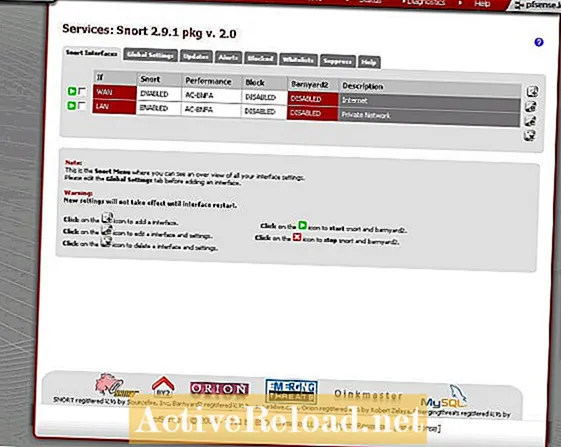

Schnittstellen hinzufügen

Bevor Snort als Intrusion Detection-System fungieren kann, müssen Sie Schnittstellen für die Überwachung zuweisen. Die typische Konfiguration besteht darin, dass Snort alle WAN-Schnittstellen überwacht. Die andere häufigste Konfiguration ist, dass Snort die WAN- und LAN-Schnittstelle überwacht.

Durch die Überwachung der LAN-Schnittstelle können Angriffe aus Ihrem Netzwerk sichtbar gemacht werden. Es ist nicht ungewöhnlich, dass ein PC im LAN-Netzwerk mit Malware infiziert wird und Angriffe auf Systeme innerhalb und außerhalb des Netzwerks startet.

Um eine Schnittstelle hinzuzufügen, klicken Sie auf das Pluszeichen auf der Registerkarte der Snort-Schnittstelle.

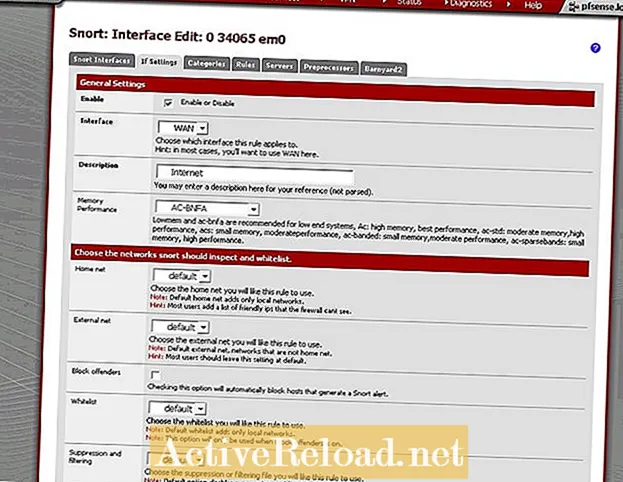

Schnittstelle konfigurieren

Nachdem Sie auf die Schaltfläche Schnittstelle hinzufügen geklickt haben, wird die Seite mit den Schnittstelleneinstellungen angezeigt.Die Einstellungsseite enthält viele Optionen, aber es gibt nur wenige, über die Sie sich wirklich Sorgen machen müssen, um die Dinge zum Laufen zu bringen.

- Aktivieren Sie zunächst das Kontrollkästchen oben auf der Seite.

- Wählen Sie als Nächstes die Schnittstelle aus, die Sie konfigurieren möchten (in diesem Beispiel konfiguriere ich zuerst das WAN).

- Stellen Sie die Speicherleistung auf AC-BNFA ein.

- Aktivieren Sie das Kontrollkästchen "Warnungen protokollieren, um eine unified2-Datei zu schnupfen", damit barnyard2 funktioniert.

- Klicken Sie auf Speichern.

Wenn Sie eine ausführen Multi-Wan-Routerkönnen Sie die anderen WAN-Schnittstellen auf Ihrem System konfigurieren. Ich empfehle auch, die LAN-Schnittstelle hinzuzufügen.

Bevor Sie die Schnittstellen starten, müssen für jede Schnittstelle einige weitere Einstellungen konfiguriert werden. Um die zusätzlichen Einstellungen zu konfigurieren, kehren Sie zur Registerkarte Snort-Schnittstellen zurück und klicken Sie auf das Symbol 'E' auf der rechten Seite der Seite neben der Schnittstelle. Dadurch gelangen Sie zurück zur Konfigurationsseite für diese bestimmte Schnittstelle. Klicken Sie auf die Registerkarte Kategorien, um die Regelkategorien auszuwählen, die für die Benutzeroberfläche aktiviert werden sollen. Alle Erkennungsregeln sind in Kategorien unterteilt. Kategorien, die Regeln von Emerging Threats enthalten, beginnen mit "Emerging", und Regeln von Snort.org beginnen mit "Snort". Klicken Sie nach Auswahl der Kategorien unten auf der Seite auf die Schaltfläche Speichern. Durch Aufteilen der Regeln in Kategorien können Sie nur die bestimmten Kategorien aktivieren, an denen Sie interessiert sind. Ich empfehle, einige der allgemeineren Kategorien zu aktivieren. Wenn Sie in Ihrem Netzwerk bestimmte Dienste ausführen, z. B. einen Web- oder Datenbankserver, sollten Sie auch die entsprechenden Kategorien aktivieren. Es ist wichtig zu beachten, dass Snort jedes Mal mehr Systemressourcen benötigt, wenn eine zusätzliche Kategorie aktiviert wird. Dies kann auch die Anzahl der falsch positiven Ergebnisse erhöhen. Im Allgemeinen ist es am besten, nur die Gruppen zu aktivieren, die Sie benötigen. Sie können jedoch auch mit den Kategorien experimentieren und herausfinden, was am besten funktioniert.Regelkategorien auswählen

Was ist der Zweck von Regelkategorien?

Wie kann ich weitere Informationen zu den Regelkategorien erhalten?

Wenn Sie herausfinden möchten, welche Regeln in einer Kategorie enthalten sind, und mehr über deren Funktionsweise erfahren möchten, können Sie auf die Kategorie klicken. Dadurch werden Sie direkt mit der Liste aller Regeln innerhalb der Kategorie verknüpft.

Beliebte Snort-Regelkategorien

| Kategoriename | Beschreibung |

|---|---|

snort_botnet-cnc.rules | Zielt auf bekannte Botnet-Befehls- und Steuerungshosts ab. |

snort_ddos.rules | Erkennt Denial-of-Service-Angriffe. |

snort_scan.rules | Diese Regeln erkennen Port-Scans, Nessus-Tests und andere Angriffe zum Sammeln von Informationen. |

snort_virus.rules | Erkennt Signaturen bekannter Trojaner, Viren und Würmer. Es wird dringend empfohlen, diese Kategorie zu verwenden. |

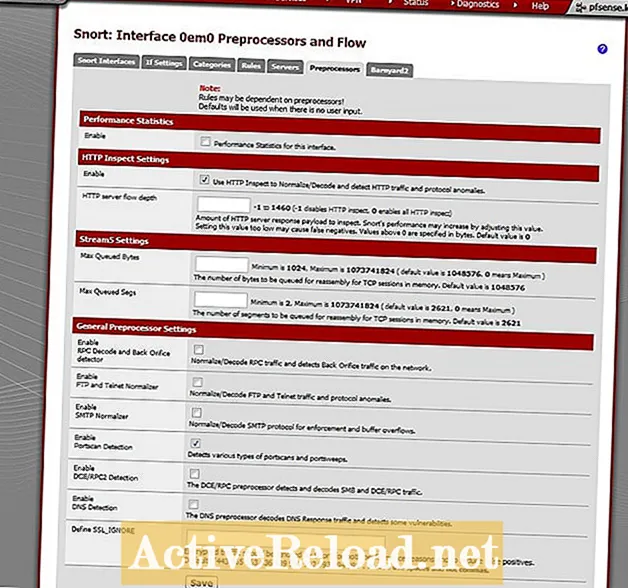

Präprozessor- und Durchflusseinstellungen

Auf der Präprozessor-Einstellungsseite gibt es einige Einstellungen, die aktiviert werden sollten. Für viele der Erkennungsregeln muss die HTTP-Prüfung aktiviert sein, damit sie funktionieren.

- Aktivieren Sie unter HTTP-Inspektionseinstellungen die Option "HTTP-Inspektion zum Normalisieren / Dekodieren verwenden".

- Aktivieren Sie im Abschnitt "Allgemeine Präprozessoreinstellungen" die Option "Portscan-Erkennung".

- Speichern Sie die Einstellungen.

Starten der Schnittstellen

Wenn Snort eine neue Schnittstelle hinzugefügt wird, wird sie nicht automatisch gestartet. Um Schnittstellen manuell zu starten, klicken Sie auf die grüne Wiedergabetaste auf der linken Seite jeder konfigurierten Schnittstelle.

Wenn Snort ausgeführt wird, wird der Text hinter dem Namen der Benutzeroberfläche grün angezeigt. Um Snort zu stoppen, klicken Sie auf die rote Stopp-Schaltfläche auf der linken Seite der Benutzeroberfläche.

Es gibt einige häufige Probleme, die das Starten von Snort verhindern können.

Wenn Snort nicht gestartet werden kann

Nach Warnungen suchen

Nachdem Snort erfolgreich konfiguriert und gestartet wurde, sollten Sie Warnungen sehen, sobald Datenverkehr erkannt wird, der den Regeln entspricht.

Wenn Sie keine Warnungen sehen, geben Sie ihm etwas Zeit und überprüfen Sie es erneut. Es kann eine Weile dauern, bis Sie Warnungen sehen, abhängig von der Menge des Datenverkehrs und den aktivierten Regeln.

Wenn Sie die Warnungen remote anzeigen möchten, können Sie die Schnittstelleneinstellung "Warnungen an Hauptsystemprotokolle senden" aktivieren. Warnungen, die in den Systemprotokollen angezeigt werden, können sein Remote-Anzeige mit Syslog.

Dieser Artikel ist genau und nach bestem Wissen des Autors. Der Inhalt dient nur zu Informations- oder Unterhaltungszwecken und ersetzt nicht die persönliche Beratung oder professionelle Beratung in geschäftlichen, finanziellen, rechtlichen oder technischen Angelegenheiten.