Inhalt

- Wie gestalte ich mein Informationssicherheitssystem?

- Was ist die CIA-Triade?

- Die CIA-Triade ist zusammengebrochen

- Vertraulichkeit

- Integrität

- Verfügbarkeit

- Wie kann Ihnen die CIA-Triade helfen?

- 1. Vertraulichkeit und Ihre Daten

- 2. Verhaltensänderungen für die Datenintegrität

- Wie Hacker über Ihr Passwort auf Ihre Informationen zugreifen

- Passwortstärke

- 3. Technische und physische Barrierefreiheitslösungen

- Administrativ

- Technisch

- Körperlich

- Datensicherheit ist eine Wahl des Lebensstils

Erin studiert Cybersicherheit. Sie denkt umfassend über technikbezogene Themen nach und wie sie sich auf unser tägliches Leben auswirken.

Unsere persönlichen Daten sind der Schlüssel zu unserem Vermögen. Wie können Sie Ihre Informationen in Ihrem Alltag privat halten? Während das Internet viele Tipps und Tricks zum Schutz Ihrer Informationen bietet, ist es auch hilfreich, einen Rahmen zu haben, um zu verstehen, warum die Ausführung dieser Empfehlungen hilfreich ist. Brian Scudamore von Inc.com empfiehlt, Ihr Leben wie ein Unternehmen zu führen, weil "... wenn Sie anfangen, jeden Aspekt Ihres Lebens als eigenständiges System zu betrachten, wird es einfacher, die Zukunft zu identifizieren, zu adressieren und zu rationalisieren" (Scudamore, 2018). . Wenden Sie dies auf Ihre Informationssicherheit an, und Sie verfügen über eine Infrastruktur, die nur schwer zu durchdringen ist.

Wie gestalte ich mein Informationssicherheitssystem?

Wenn Unternehmen Informationssicherheitssysteme entwerfen, folgen sie einem dreiteiligen Rahmen, der als CIA-Triade bekannt ist. Ich empfehle Ihnen, dasselbe zu tun.

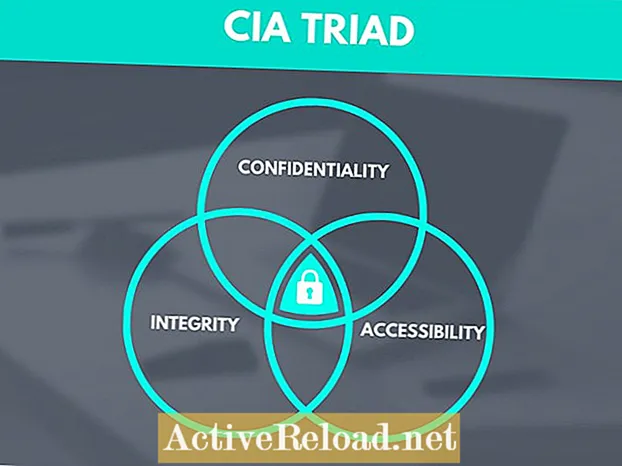

Was ist die CIA-Triade?

Die CIA-Triade gliedert sich wie folgt:

- Vertraulichkeit

- Integrität

- Verfügbarkeit

Der Zweck hinter der Triade ist einfach; Die drei Leitprinzipien bilden das Rückgrat akzeptabler Nutzungsrichtlinien und anderer Richtlinien für Informationssicherheitssysteme.

Die CIA-Triade ist zusammengebrochen

Ich ermutige Einzelpersonen, die CIA-Triade als Mentalität in ihren Alltag zu übernehmen.

Vertraulichkeit

Vertraulichkeit wird von Merriam-Webster als „privat oder geheim“ definiert. Die Vertraulichkeit in einer informationstechnischen Umgebung muss robust genug sein, um die Privatsphäre von Kunden- und Mitarbeiterdaten zu wahren. Datenschutzgesetze wie HIPPA (Health Insurance Portability and Accountability Act von 1996) und GLBA (Gramm-Leach-Billey Act) verlangen, dass Kunden- und Mitarbeiterdaten vertraulich behandelt werden.

Integrität

Das Ziel der Integrität besteht darin, sicherzustellen, dass Daten bei der Speicherung, Übertragung oder nach und während der Verwendung nicht abgefangen oder manipuliert werden. Daten innerhalb einer Organisation, insbesondere personenbezogene Daten, müssen von Faktoren und Personen ferngehalten werden, die die Daten aus anderen als den beabsichtigten Gründen ändern oder verwenden können.

Verfügbarkeit

Die Verfügbarkeit bestimmt die sichere Verfügbarkeit von Daten und Diensten. Die Wartung von Systemen und Schutzmethoden, in denen wichtige Daten gespeichert sind, insbesondere durch Aktualisierung der Betriebssysteme und Bereitstellung der am besten geeigneten Sicherheitsmethoden, ist für jedes Unternehmen von entscheidender Bedeutung. Beispielsweise machte ein DDoS-Angriff (Distributed Denial-of-Service) auf das Sundance Film Festival 2017 alle Netzwerke und damit die Abendkassen nicht mehr verfügbar. Dies ist ein Beispiel für eine fehlgeschlagene Verfügbarkeit. Die Verfügbarkeit wird mit drei Arten von Steuerelementen aufrechterhalten:

- Administrativ Kontrollen bestimmen, wer Zugriff hat und auf wie viele Informationen sie Zugriff haben.

- Technisch Steuerelemente sind Dinge wie DMZs (entmilitarisierte Zonen), Firewalls, Verschlüsselung und Kennwortrichtlinien, die verhindern, dass nicht autorisierte Personen auf diese Daten zugreifen.

- Körperlich Der Zugriff auf private Informationen kann dazu führen, dass Informationen kompromittiert werden.

Wie kann Ihnen die CIA-Triade helfen?

Hat Sie jemals ein Arbeitgeber gebeten, Ihre Bankkontodaten und Ihre Bankleitzahl mitzuteilen, damit Sie eine direkte Einzahlung erhalten können? Wurden Ihnen jemals Kreditkarteninformationen gestohlen, ohne dass Sie Ihre Brieftasche verloren haben? Hat Ihnen ein Bekannter jemals eine persönliche Frage gestellt, die ihn im Nachhinein dazu bringen könnte, Dinge über Sie zu wissen, die Ihr Vermögen gefährden könnten? Die Ziele und Ideen hinter Vertraulichkeit, Integrität und Verfügbarkeit können helfen. Ich gehe rüber:

- Vertraulichkeit und Ihre Daten

- Verhaltensänderungen für die Datenintegrität

- Technische und physische Barrierefreiheitslösungen

1. Vertraulichkeit und Ihre Daten

Menschen gefährden täglich ihre persönlichen Daten, einschließlich:

- Kreditkarten

- Bankkonto

- Sozialversicherungsnummer

- Passwörter für Bankkonten und Vermögenswerte

Eine und (oder alle) davon sind der Schlüssel für den Zugriff auf Artikel, die Ihnen gehören, unabhängig davon, ob es sich um Ihre Kreditwürdigkeit oder Ihr Geld handelt. Vertraulichkeit ist die Kunst, die Weitergabe Ihrer Informationen an Außenstehende zu minimieren. Während gute Integritäts- und Zugänglichkeitspraktiken (siehe unten) Ihre Fähigkeit, Ihre Daten vertraulich zu behandeln, erheblich verbessern, gibt es einige anwendbare Mentalitäten, um Ihre Vertraulichkeit zu schützen.

- Halten Sie Zugangspunkte geheim. Wenn Sie physisch auf Ihre Informationen zugreifen können, kann dies auch jemand anderes tun. Unabhängig davon, auf welchen Sicherheitsmechanismus Sie zur Sicherung Ihrer Informationen eingesetzt haben, können Sie darauf zugreifen, wie und wo Sie diese Informationen ruhig und sicher aufbewahren.

- Sabotieren Sie nicht selbst, indem Sie den falschen Leuten vertrauen. Die unglückliche Wahrheit ist, dass Sie nicht jedem vertrauen können. Überlegen Sie, ob Sie die Geräte anderer Personen verwenden möchten, bevor Sie auf Konten zugreifen, und überlegen Sie, wo Sie wichtige Dokumente wie Ihre Sozialversicherungskarte speichern.

- Seien Sie über Ihre Optionen informiert. Vertrauen Sie darauf, selbst zu recherchieren, um Lösungen für die Speicherung Ihrer Informationen zu finden.

2. Verhaltensänderungen für die Datenintegrität

Einige einfache Verhaltensänderungen können die Wahrscheinlichkeit einer Beeinträchtigung Ihrer Informationsintegrität verringern, nämlich:

- Vermeiden Sie öffentliches WLAN,

- und verwenden Sie das Passwort-Styling.

Während viele Konten eine zweistufige Authentifizierung und etwas strenge Kennwortanforderungen bieten, verstehen viele Menschen nicht, wie wichtig ein langes Kennwort für den Schutz Ihrer Konten ist.

Wie Hacker über Ihr Passwort auf Ihre Informationen zugreifen

Passwörter können mit Tools geknackt werden, die als Regenbogentabellen bezeichnet werden. Eine Regenbogentabelle ist eine Reihe von Hashwerten, die mit Hashes übereinstimmen, die aus Klartextkennwörtern übersetzt wurden. Wenn ein Passwort eingegeben und an eine Website gesendet wird, damit Sie Zugriff erhalten, wird das Passwort selbst als Hash und nicht im Klartext gesendet. Mithilfe von Rainbow-Tabellen können Hacker den Hash mit einer Tabelle mit Hashes vergleichen, um Ihr Kennwort zu entschlüsseln. Je länger und vielfältiger Ihr Passwort ist, desto schwieriger ist es, es zu knacken.

Regenbogentabellen sind einer der vielen Gründe, warum Personen nicht über öffentliche WiFi-Netzwerke auf passwortgeschützte Identitätsdaten zugreifen sollten.

Einige gute Faustregeln für Ihre persönliche Passwortrichtlinie sind die folgenden:

- Verwenden Sie niemals dasselbe Passwort für mehrere Systeme

- Passwörter sollten niemals Wörter, Slang oder Akronyme enthalten

- Stellen Sie Ihre Konten so ein, dass Sie nach einer bestimmten Anzahl erfolgloser Kennworteingabeversuche gesperrt werden

- Verwenden Sie verschiedene Zeichentypen (Großbuchstaben, Kleinbuchstaben, Zahlen, Symbole).

- Machen Sie Ihr Passwort lang (länger als 8 Zeichen)

- Stellen Sie sicher, dass Sie Ihre Passwörter nach einer Trennung ändern, wenn Sie einen Computer mit jemandem geteilt haben

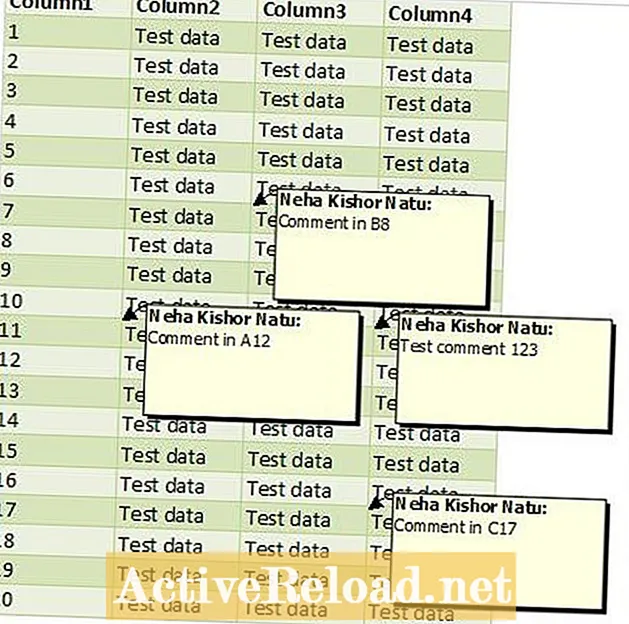

Passwortstärke

3. Technische und physische Barrierefreiheitslösungen

Wie oben erwähnt, kann der Barrierefreiheitsaspekt der CIA-Triade in drei Hauptteile unterteilt werden: administrative, technische und physische.

Administrativ

Der beste Weg, Ihre Informationen privat zu halten, besteht darin, nur in der Sicherheit eines privaten, vertrauenswürdigen WiFi-Netzwerks auf Wertsachen zuzugreifen. idealerweise deine eigene. Es ist wichtig, dass Sie Ihr persönliches WLAN-Netzwerk mit denselben strengen Kennwortrichtlinien wie Ihre anderen Konten erzwingen. Ändern Sie den Namen Ihres Netzwerks so, dass Hacker den Standardnetzwerknamen nicht verwenden können, um die Verschlüsselung zu unterbrechen.

Einige potenzielle Bedrohungen für Ihre Online-Assets, wenn Sie von zu Hause aus darauf zugreifen, sind Wardrivers. Beim Wardriving, auch als Access Point Mapping bezeichnet, werden drahtlose Access Points des lokalen Netzwerks (oder LAN) zugeordnet und heimlich und gelegentlich schändlich verwendet. Ein sicheres Passwort verringert die Wahrscheinlichkeit des Zugriffs von ungebetenen Parteien gemäß den obigen Vorschlägen.

Technisch

In erster Linie ist das Wichtigste, was Sie tun können, die drahtlose WPA2-Verschlüsselung zu aktivieren.

Wenn Sie Bedenken haben, dass Sie von Wardrivers überwacht werden, oder wenn Sie einfach nicht daran interessiert sind, dass Ihr Internetdienstanbieter weiß, was Sie vorhaben, lohnt es sich, ein VPN zu installieren. Hier gibt es einige großartige Artikel zu VPNs:

So richten Sie den Remote-VPN-Zugriff mit pfSense und OpenVPN ein

VPNs mit dem besten Schutz Ihrer Privatsphäre

Körperlich

Bestimmte Dokumente, die persönliche Informationen enthalten, müssen unbedingt aufbewahrt werden. Lohnabrechnungen werden beispielsweise häufig verwendet, um das Einkommen bei der Beantragung von Darlehen, Wohnungen oder anderen Dingen zu überprüfen, bei denen der Vermögensinhaber Ihre finanzielle Situation beurteilen muss. Bewahren Sie diese und andere Dinge wie Sozialversicherungskarten, Steuererklärungen, Geburtsurkunden und sogar zusätzliches Bargeld in einer feuerfesten Box auf. Andere Gegenstände wie Kontoauszüge oder Quittungen, Rechnungen oder andere Dokumente, die persönliche Informationen enthalten, sollten vernichtet werden.

Datensicherheit ist eine Wahl des Lebensstils

Vor ein paar Monaten war ich in einem Lebensmittelgeschäft von Starbucks im Südwesten der USA und der Barista verhielt sich misstrauisch. Zuerst nahm ich seine ungeschickte Freundlichkeit für die Nerven; Er konnte mich nicht für meinen Latte anrufen und berechnete mir nur den Ersatz für Milchprodukte (0,79 USD). Ich machte ihn auf seinen Fehler aufmerksam und er antwortete verlegen "Entschuldigung" und korrigierte das Problem.

Später an diesem Tag teilte mir meine Bank mit, dass sie eine Gebühr von Best Buy in North Carolina für 1.300 USD blockiert hatten. Ich hatte immer noch meine Kreditkarte und eine Brieftasche mit RFID-Blockierungstechnologie (Radio Frequency Identification), sodass ich physischen Diebstahl und (höchstwahrscheinlich) RFID-Skimming als mögliche Angriffe eliminierte. Das Klonen der linken Karte über den EMV-Chip-Leser (was ich früher bei Starbucks für den Latte bezahlt hatte) war die wahrscheinliche Methode, um meine Karteninformationen zu stehlen. Rückblickend machte dies Sinn, weil der Barista (der Täter / Kartenkopierer) versuchte, mich zu unterbieten, was mehr liquide Guthaben auf meinem Konto hinterlassen hätte.

Die Realität ist, dass Sie nicht jede Situation vorhersehen können, in der Ihre Identität gefährdet sein könnte. Das Beste, was Sie tun können, ist, Ihre Schwachstellen zu verstehen und so viele Taktiken wie oben anzuwenden, um Ihre Daten zu schützen. Bleibt sicher da draußen!